Qu'en est-il de la sécurité de WordPress ? Pas très bien, car il présente un certain nombre de vulnérabilités graves. Et comme plus de 40% de l'Internet fonctionne actuellement avec WordPress, il est une cible de choix pour les attaques. La bonne nouvelle : les principaux points faibles peuvent être facilement éliminés.

Ce qui est bien avec WordPress, c'est que tout le monde peut vraiment l'utiliser. En fait, il suffit d'une connexion Internet et tu peux commencer. Il en va tout autrement de la sécurité de WordPress. Peut-être en raison de sa facilité d'utilisation, tout le monde ne se préoccupe pas de la sécurité de WordPress.

Mais dans tous les cas, en raison de ses grands atouts - l'incroyable éventail de fonctionnalités et les designs variés - WordPress a tendance à être très peu sûr. La construction modulaire offre de nombreux points d'attaque. Et bien sûr, les pirates informatiques en profitent aussi. Et ce, de manière automatisée, 24 heures sur 24, 365 jours par an.

Mais ne t'inquiète pas : ces faiblesses intégrées de WordPress peuvent être facilement éliminées. Et pour commencer, sans plugin de sécurité supplémentaire.

Je ne veux pas te dissuader d'utiliser ton plugin de sécurité. Il peut même être très utile. Mais la sécurisation de ton site WordPress ne s'arrête pas à son installation. Et avant de te lancer dans des combats d'ombres avec des pseudo-menaces, il est plus judicieux de compenser les faiblesses de base de WordPress.

Plus précisément, il s'agit aujourd'hui

- la zone d'administration et pourquoi elle est si vulnérable

- les faiblesses de la structure modulaire de WordPress

- le rôle de l'hébergement WordPress dans la sécurité de base de ton site web

"Mais mon site n'est pas assez intéressant".

Ne te trompe pas : cette hypothèse est tout simplement fausse. Chaque site WordPress est une cible précieuse pour les attaques. Par exemple, en tant qu'attrape-spam, partie d'un botnet ou plateforme publicitaire pour les sites de phishing.

Et en cas de doute, peu importe que ton site soit petit, récent ou peu visité. Car en fin de compte, ce sont toi et ton entreprise qui en souffriront de toute façon. Il peut arriver que ta newsletter soit classée comme spam, que les utilisateurs soient avertis de ne pas visiter ton site web et que ton classement Google en souffre parce que ton site web est sur une liste noire.

Ce que je veux dire, c'est que rien qu'en raison de la popularité et de la diffusion de WordPress, les sites WordPress sont des cibles faciles pour les attaques. Et ce, indépendamment de leur contenu et de leur objectif.

"*" indique les champs requis

La zone admin de WP est particulièrement vulnérable

La page de connexion est accessible par défaut via le suffixe "wp-admin". C'est pourquoi elle est très souvent la cible d'attaques, surtout d'attaques dites de force brute. Ces attaques font partie des piratages les plus fréquents contre les sites WordPress, car elles sont faciles à automatiser. Une attaque par force brute consiste à essayer de deviner la bonne combinaison de nom et de mot de passe. Par conséquent, si le mot de passe est faible ou si la zone de connexion n'est pas protégée, il peut arriver qu'une attaque par force brute réussisse et que quelqu'un d'autre puisse se connecter avec succès à ton WordPress, ou que l'arrivée massive de tentatives de connexion paralyse ton site.

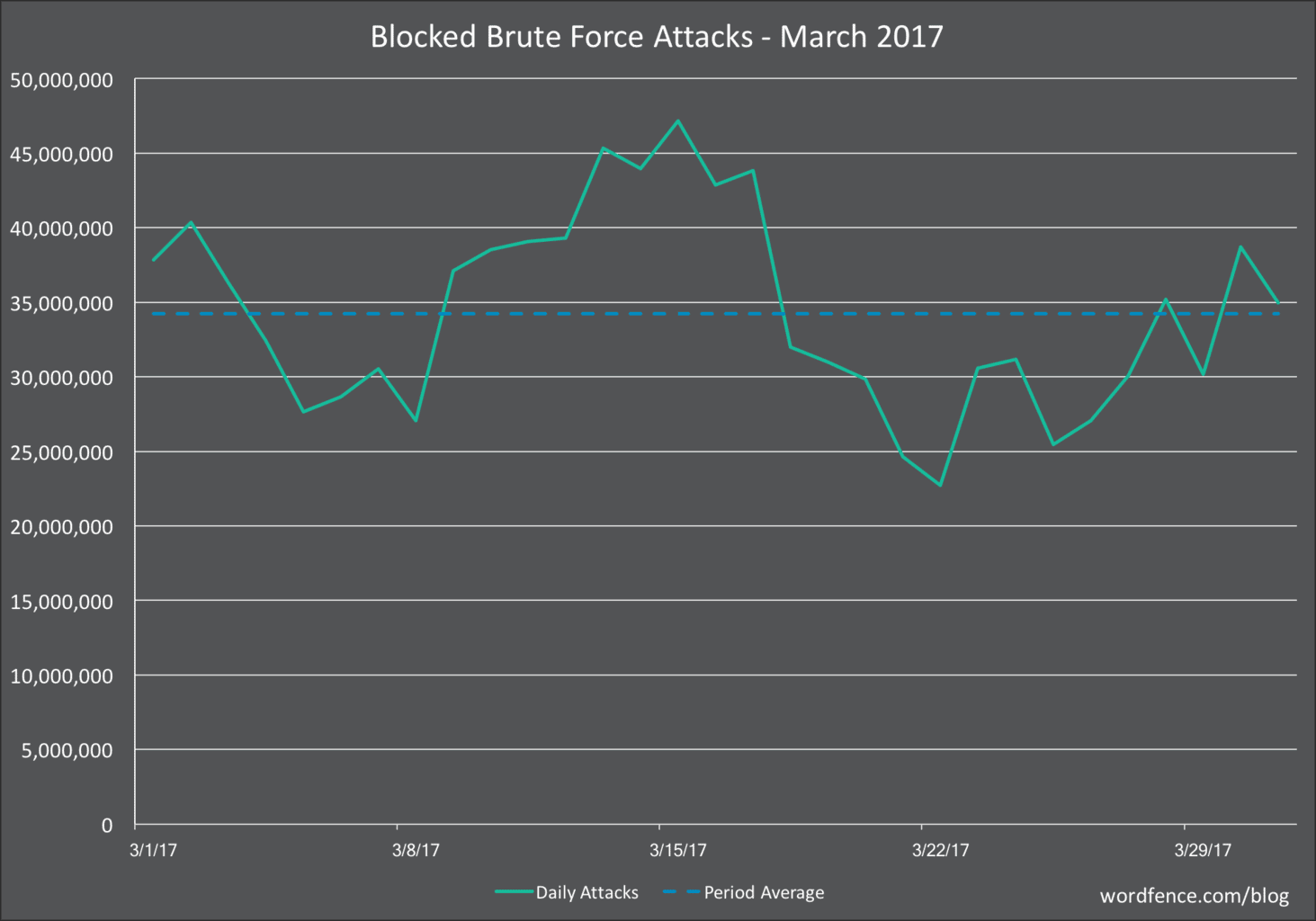

WordfenceLe célèbre fabricant du plugin de sécurité du même nom a enregistré en moyenne 34 millions d'attaques par force brute pour le seul mois de mars 2017, et ce quotidiennement. En comparaison, les attaques dites "complexes", c'est-à-dire exploitant des failles de sécurité spécifiques, se situent à un niveau de 3,8 millions d'attaques par jour.

Mais comme Wordfence ne compte bien sûr que les attaques qui ont été bloquées par son propre logiciel, le nombre de cas non recensés est encore plus élevé.

Mais la bonne nouvelle, c'est que même si l'attaque de la zone d'administration WP est très facile et peut être rapidement automatisée, les mesures de protection contre cette attaque sont très simples. Pour sécuriser ton espace WP-Admin, tu peux ériger des barrières de protection à trois endroits :

- Au niveau de WordPress, grâce à des mots de passe forts

- Lors de la connexion elle-même, en limitant les tentatives de connexion

- Avant de se connecter, par une liste noire

1) La vieille rengaine : des mots de passe forts

Les attaques par force brute sont des attaques très stupides. En principe, elles ne font que deviner. C'est pourquoi un mot de passe fort peut suffire à faire échouer les attaques. Alors, soyons clairs : le mot de passe fort est obligatoire. Il s'agit notamment de : Des lettres, des chiffres, des caractères spéciaux et des lettres en majuscules et en minuscules. Et bien sûr, une authentification à deux facteurs est également utile.

ASTUCE : avec les gestionnaires de mots de passe, il est facile non seulement de créer des mots de passe sûrs, mais aussi de les gérer. Les ordinateurs Apple offrent par exemple une possibilité pratique de gérer tes mots de passe hors ligne grâce au programme "Gestion de trousseau de clés". Il te suffit de te souvenir d'un mot de passe principal (qui doit bien sûr être le plus complexe possible). Les programmes de gestion des mots de passe basés sur le cloud, comme 1Password, LastPass ou X-Key Pass, fonctionnent de la même manière.

2) Limiter le nombre de connexions

On peut le voir de manière impressionnante dans les chiffres de Wordfence : Les attaques par force brute sont les attaques les plus fréquentes sur les sites WordPress. La probabilité que ton site soit victime d'une telle attaque est donc très élevée. Et pour que le nombre élevé de tentatives de connexion ne surcharge pas inutilement ton site, il existe la possibilité de les limiter.

Une IP est alors par exemple bloquée pendant une certaine période après trois tentatives infructueuses. Si l'IP atteint à nouveau la limite, la période de blocage augmente successivement. Ainsi, tu limites très rapidement le nombre de tentatives possibles de telle sorte que l'attaque devient inutile.

En fonction de la faiblesse du seuil de blocage, cette méthode peut également protéger contre une attaque avec des IP changeantes. Le moyen le plus simple de protéger ta zone de connexion est d'utiliser des plugins. Il existe par exemple WP Limit Login Attempts, Login Lockdown ou l'un des principaux plugins de sécurité comme Sucuri, Wordfence ou All in One WP Security. Les sites hébergés par Raidboxes sont déjà équipés d'une protection Brute Force côté serveur. Un plugin supplémentaire n'est donc pas nécessaire ici.

3) Mise sur liste noire

Dans les entreprises de sécurité comme Sucuri ou Wordfence , une grande partie du temps de travail est consacrée à l'analyse des attaques. Ils publient également ces analyses à intervalles réguliers. L'un des aspects les plus importants de ces rapports est régulièrement l'origine d'une IP. Car dans certains pays se trouvent des serveurs qui conduisent des attaques particulièrement fréquentes.

Un blacklistage des IP correspondantes a donc tout son sens. Surtout si la région n'est pas pertinente pour ton groupe cible. Tu peux ainsi repousser efficacement les attaques avant même qu'elles n'atteignent ton site.

Tu peux soit créer toi-même de telles listes noires en les implémentant au niveau du serveur, soit utiliser un plugin de sécurité avec une fonction correspondante.

WordPress obsolète

WordPress est un système modulaire. Il se compose du core, c'est-à-dire du logiciel de base, des plugins et des thèmes. L'un des plus grands dangers pour les installations WordPress vient du fait que de nombreux sites WordPress ne reçoivent pas de mises à jour régulières.

Les raisons sont diverses et variées. Elles vont de l'incompatibilité des plugins et des thèmes à l'ignorance ou au manque de temps pour une mise à jour.

En février 2017, on a pu voir de manière impressionnante où peuvent mener des mises à jour de base retardées : une faille de sécurité a été révélée dans la version 4.7.1 de WordPress, et des appels ont été lancés pour que les utilisateurs passent le plus rapidement possible à la version 4.7.2.

En très peu de temps, cette annonce a provoqué des attaques massives sur les sites WordPress (car la faille n'était pas encore connue avant l'annonce officielle). Les fabricants de logiciels de sécurité fournissent également des chiffres à ce sujet : en quelques jours seulement, un million et demi à deux millions de sites web ont été piratés. C'est un employé de Wordfence qui a découvert la faille de sécurité.

Si l'on se rappelle qu'actuellement plus de 43% de l'ensemble de l'Internet est basé sur WordPress, on peut se faire une idée assez précise de ce qui pourrait se passer si une telle faille devait passer inaperçue. Il est donc conseillé d'automatiser ou de faire automatiser les mises à jour du WordPress Core.

Cela vaut principalement pour les mises à jour mineures, c'est-à-dire les numéros de version à trois chiffres, par exemple 4.7.4. Il s'agit des "versions de sécurité et de maintenance" et elles doivent toujours être installées le plus rapidement possible. Pour les versions plus importantes, par exemple de 4.7 à 4.8, la situation est un peu différente : les mises à jour se concentrent sur les fonctions et les améliorations générales.

Plugins et thèmes obsolètes

Ce qui est valable pour le cœur de WordPress l'est bien sûr aussi pour les plugins et les thèmes : les versions obsolètes des plugins recèlent presque toujours des failles de sécurité - et elles sont évitables.

L'Office fédéral de la sécurité des technologies de l'information (BSI) est du même avis, selon une étude de sécurité sur les systèmes de gestion de contenu. Les données du BSI concernent la période de 2010 à 2012. 80% des vulnérabilités officiellement signalées peuvent être attribuées à des extensions - donc dans la plupart des cas à des plugins.

Une recherche d'exploits à l'aide de ExploitsDatabase a permis de trouver plus de 250 exploits pour WordPress. La plupart des exploits pour les plugins WordPress ont été enregistrés ici.

- BSI (2013) : "Etude de sécurité des systèmes de gestion de contenu (CMS)".

Dans la pratique, les plugins sont un point d'attaque privilégié. Et avec plus de 50 000 extensions dans le répertoire officiel des plugins de WordPress, c'est une méthode très productive. Les points de départ de telles attaques sont alors les lacunes dans le code des plugins.

Il est important de comprendre ici : De telles failles existeront toujours. Un système sûr à 100% n'existe pas. Et : l'absence de mises à jour d'un plugin ou d'un thème ne signifie pas automatiquement que celui-ci n'est pas sûr. Même si la fréquence des mises à jour est un bon indicateur de la qualité du support d'un fabricant. Mais il se peut tout aussi bien qu'aucune faille de sécurité n'ait été découverte jusqu'à présent.

Mais si l'on en découvre, le fournisseur du plugin fournira (espérons-le) une mise à jour qui comblera la lacune. S'il ne le fait pas, des attaques comme les injections SQL ou le Cross Site Scripting (XSS) sont possibles. Les premières consistent à manipuler la base de données de ton site Web. Cela permet de créer de nouveaux comptes d'administrateur et d'infecter ensuite ton site Web avec un code malveillant ou de le transformer en un générateur de spam.

Les attaques XSS consistent essentiellement à placer du JavaScript sur ton site Web. Cela permet, entre autres, d'insérer des formulaires sur ton site Web et de voler les données des utilisateurs. De manière totalement discrète, avec un cryptage SSL et dans un environnement de confiance.

Et parce que les plugins et les thèmes offrent de multiples points d'attaque, tu devrais toujours faire attention au nombre de plugins et ne pas les laisser désactivés, mais les désinstaller réellement lorsque tu n'en as plus besoin.

Hébergement partagé

Ces inconvénients sont inhérents à WordPress. Mais comme ton site doit bien sûr être mis en ligne d'une manière ou d'une autre, l'hébergement WordPress est également un aspect important de la sécurité. Comme la sécurité de WordPress et l'hébergement de WordPress sont des sujets très complexes et variés, je ne parlerai ici que de l'inconvénient majeur de l'hébergement partagé. Cela ne signifie pas non plus que je veuille te dissuader de l'hébergement partagé. C'est très logique, surtout du point de vue du prix. Mais l'hébergement partagé présente un inconvénient majeur que tu dois connaître.

En effet, dans le cas de l'hébergement partagé, plusieurs sites web se trouvent sur un seul et même serveur. Les sites se partagent également l'adresse IP. Cela signifie que l'état et le comportement d'un site web peuvent avoir une influence négative sur tous les autres sites web du serveur. Cet effet s'appelle Bad Neighbor Effect et concerne par exemple le spamming. En effet, si un site Web sur ton serveur fait en sorte que l'IP soit placée sur une liste noire, cela peut également affecter ton offre.

De plus, cela peut entraîner une surutilisation des ressources, par exemple si l'un des sites web sur le serveur est impliqué dans une attaque DDoS ou est touché par une attaque massive. La stabilité de ton offre dépend donc toujours, dans une certaine mesure, de la sécurité des autres sites Web sur ton serveur.

Pour les sites WordPress professionnels, un serveur virtuel ou dédié est donc tout à fait raisonnable. Bien entendu, les concepts de sécurité des hébergeurs comprennent également des solutions de sauvegarde, des pare-feux et des scanners de logiciels malveillants, mais nous en parlerons plus en détail ailleurs.

Conclusion

WordPress n'est pas sûr. Et ce, en raison de sa structure modulaire. Sa plus grande force peut donc devenir sa plus grande faiblesse. La bonne nouvelle : tu peux facilement contourner cette faiblesse inhérente. En principe, tu n'as pas besoin de faire plus d'efforts que pour la gestion du compte et la création du mot de passe ainsi que pour les mises à jour.

Bien sûr, ces mesures ne transforment pas encore ton site web en Fort Knox. Mais elles sont la pierre angulaire de ton concept de sécurité. Si tu ne les prends pas en compte, elles peuvent rendre caduques toutes les autres mesures de sécurité. Et tu peux influencer ces aspects de manière indépendante. C'est pourquoi il est si important que tu en sois toujours conscient.