43,2% de tous les sites web dans le monde fonctionnent sous WordPress. Ce taux de pénétration élevé fait des sites WordPress une cible privilégiée pour les attaques. Avec un petit site web, beaucoup se croient souvent en sécurité, car qui pourrait pirater un blog à faible portée ou sans données sensibles ? Je te montre aujourd'hui pourquoi il s'agit d'une dangereuse illusion lorsqu'il s'agit de la sécurité de WordPress.

WordPress est surtout intéressant parce qu'il est utilisé par de nombreux sites web. En effet, pour de nombreuses formes d'attaques, ce n'est pas la "qualité" des cibles piratées qui compte, mais simplement la possibilité d'infiltrer automatiquement le plus grand nombre possible de sites Web. L'exemple de la faille de sécurité de WordPress 4.7.1 a montré à quoi cela pouvait ressembler lorsqu'une vulnérabilité est systématiquement exploitée.

L'entreprise de sécurité Sucuri avait trouvé la faille et l'avait transmise à WordPress. Et bien que le problème ait été corrigé dans WordPress 4.7.2, des millions de pages ont été piratées lors d'attaques dites de défacement après la divulgation de l'exploit.

Cet exemple montre que tous les sites WordPress peuvent être attaqués. Dans la plupart des cas, les attaques sont totalement automatiques. Je te montre aujourd'hui à quoi peut ressembler une telle attaque, quel en est l'objectif et quelles peuvent être les conséquences pour toi et ton site web une fois que ton site web a été piraté avec succès.

Ton site WordPress doit être détourné

Comme je l'ai dit, la plupart du temps, ce n'est pas la taille du site ou ce qu'il y a à y gagner qui compte. Il s'agit simplement d'attaquer automatiquement un grand nombre de sites Web qui n'ont pas comblé certaines failles de sécurité. Une fois le site infecté, il peut par exemple être utilisé pour envoyer des spams ou distribuer lui-même des logiciels malveillants aux utilisateurs.

Cela permet de créer un réseau de fournisseurs de logiciels malveillants ou un botnet qui peut ensuite être utilisé pour des attaques DDoS ou Brute Force. Le site Web individuel n'est donc souvent intéressant que comme partie d'un grand ensemble. Et plus les sites Web sont détournés ou infectés, plus la machinerie de malware associée devient précieuse.

"*" indique les champs requis

Le nombre d'attaques sur WordPress est en hausse

Le nombre d'attaques contre les sites web a tendance à augmenter. Selon Google, 32% de sites en plus ont été piratés en 2016 par rapport à 2015. L'un des types d'attaques les plus fréquents est ce que l'on appelle les attaques par force brute. Il s'agit simplement d'essayer de deviner la bonne combinaison de nom de connexion et de mot de passe.

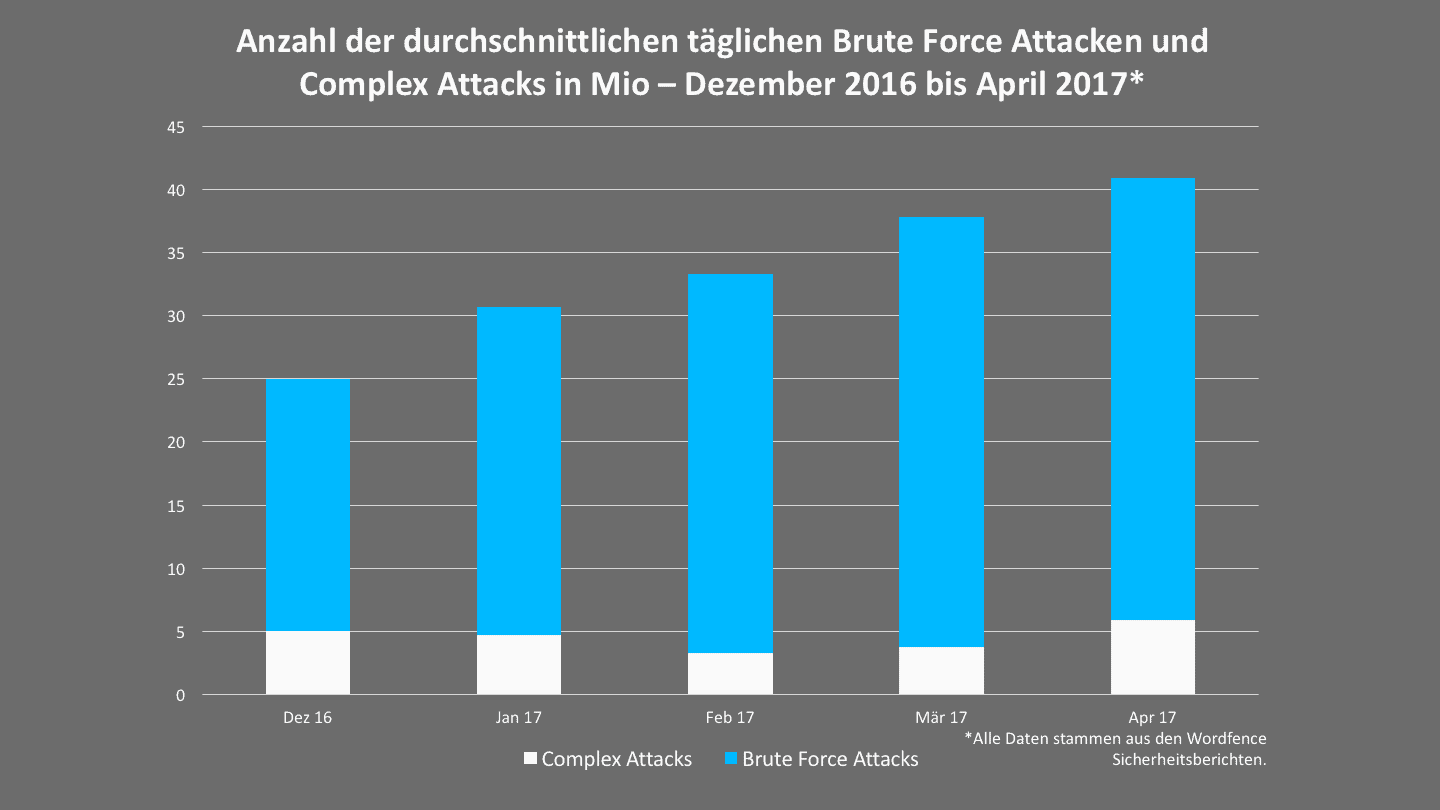

Cela est également souligné par les chiffres du fournisseur de sécurité Wordfence . On y constate une augmentation constante de ces attaques contre WordPress aux Etats-Unis.

La portée est le capital

L'exemple d'un botnet illustre parfaitement cette situation. Un botnet est un réseau de sites web détournés (qui peut également être un terminal ou un routeur connecté à Internet) utilisé pour lancer des attaques DDoS contre des sites web ou des serveurs. Les éléments du botnet sont activés et bombardent la cible sur commande avec tant de demandes que le serveur s'effondre et est surchargé.

Plus le nombre de sites web inclus dans un botnet est élevé, plus il est puissant et donc précieux. Mais cela signifie aussi que la capture des installations WordPress n'est souvent que la première étape. La deuxième étape consiste à créer quelque chose qui peut être monétisé.

Les trois I : informer, identifier, infiltrer

Dès qu'une faille de sécurité est connue, le vrai travail commence : il faut écrire un programme qui peut déterminer si la faille existe et l'exploiter ensuite de manière automatisée. En gros, les hacks WordPress non spécifiques peuvent être divisés en trois phases :

Phase 1 : Obtenir des informations

La première étape consiste à rechercher des connaissances sur les vulnérabilités connues ou inconnues de WordPress. Cela est possible via des plateformes comme la base de données de vulnérabilités WPScan.

Pour les attaques de défacement dont j'ai parlé au début du post, un simple coup d'œil sur wordpress.org Il suffit d'y penser.

Phase 2 : Identifier les vecteurs d'attaque

Maintenant, on sait à quoi s'en tenir. Dans la phase 2, il faut écrire un script qui permette de trouver, parmi la masse de sites Web, ceux qui présentent la vulnérabilité. Dans le cas des attaques par défacement sur WordPress 4.7. et 4.7.1 en 2017, cela a été possible sans difficulté en lisant la version de WordPress.

Phase 3 : Attaques automatisées

Une fois trouvé, le site web peut être piraté (automatiquement) et les modifications (non) souhaitées peuvent être effectuées. Voici quelques exemples typiques :

- Vol de données : il s'agit d'essayer de voler des données sensibles sur ton site ou sur les utilisateurs. Il peut s'agir d'adresses e-mail ou de données bancaires, mais en principe, tout ce qui peut être vendu ou réutilisé est intéressant. Par exemple, un faux formulaire peut être placé sur ton site Web et voler toutes les données saisies. Et cela dans un environnement totalement fiable et en plus crypté avec SSL.

- Kidnapper ton site web : Ton site WordPress est intégré dans un botnet. Le contrôle de ton site est ainsi assuré et il est par exemple possible de mener des attaques DoS ou DDoS sur commande avec celui-ci.

- Introduire un code malveillant : il s'agit de placer un code malveillant sur ton site web. Cela permet d'abuser de tes espaces publicitaires ou de voler des données en remplissant de faux formulaires.

Dans la plupart des cas, les hacks WordPress coûtent du temps et de l'argent.

Il est impossible de dire de manière générale quels sont les coûts engendrés par un piratage de WordPress et quelles sont les conséquences directes ou indirectes d'une attaque. Mais il faut toujours s'attendre à ces trois conséquences pour les sites web piratés :

1) Frais de recouvrement

Chaque jour, des millions d'attaques ont lieu sur les sites WordPress. Rien que le fabricant de plugins Wordfence mesure en moyenne 35 millions d'attaques par force brute et 4,8 millions d'attaques par exploit par jour pour le mois d'avril 2017. Cela signifie qu'il n'y a pas de sécurité absolue. Tu peux seulement réduire au maximum la probabilité d'être piraté et créer des mécanismes qui te permettront, le cas échéant, de restaurer rapidement ton site Web.

Dans le meilleur des cas, tu as une sauvegarde du site web et tu peux la restaurer facilement. Si les sauvegardes sont également infectées ou si la restauration n'est pas possible, cela devient plus compliqué. Il faut alors compter le temps et le coût de la suppression manuelle du malware.

2) Perte de chiffre d'affaires

En fonction du type de code malveillant qui a été introduit et de la durée de la maintenance de ton site Web, tu peux également avoir à payer des frais sous forme de manque à gagner sur la publicité et les ventes.

3) Perte de confiance

Google voit tout : un site web piraté contient souvent du code malveillant qui propage des logiciels malveillants. Si Google le détecte - et que tu ne fais rien pour l'éviter - ton site web se retrouve sur une liste noire. Lors de l'ouverture du site Internet, les utilisateurs voient alors apparaître un message de sécurité les avertissant de la présence de logiciels malveillants ou de phishing. Cela peut aussi avoir pour conséquence que ta position dans le classement des moteurs de recherche (SERP) en souffre et que tu perdes nettement en portée.

Conclusion : les attaques contre les sites WordPress sont tout à fait normales

Cet article n'a bien sûr pas pour but de créer une panique injustifiée. Mais ce qu'il veut mettre en évidence : Ce n'est pas parce que tu as un "petit" site web que tu ne dois pas t'intéresser activement à la sécurité de WordPress.

Par exemple, il est important de savoir que la plupart des vulnérabilités peuvent être éliminées par des mises à jour régulières. Et qu'un certificat SSL ne protège pas ton site web contre les attaques.

J'ai mentionné au début que la prolifération de WordPress en tant que CMS fait de chaque site web une cible potentielle. Mais cette diffusion présente aussi un avantage décisif : une communauté mondiale travaille 24 heures sur 24 pour rendre WordPress plus sûr. Ainsi, chaque point faible et chaque problème trouve tôt ou tard une solution adéquate.