Il 43,2% di tutti i siti web del mondo è basato su WordPress. Questa elevata diffusione rende i siti web WordPress un bersaglio popolare per gli attacchi. Soprattutto con un sito web di piccole dimensioni, molte persone pensano di essere al sicuro, perché chi violerebbe un blog con una portata ridotta o senza dati sensibili? Oggi ti mostrerò perché questa è una pericolosa falsità quando si parla di sicurezza di WordPress.

WordPress è particolarmente interessante perché è utilizzato da moltissimi siti web. Per molte forme di attacco, non è importante la "qualità" degli obiettivi violati, ma semplicemente la capacità di infiltrarsi automaticamente nel maggior numero possibile di siti web. Come può apparire quando una vulnerabilità viene sfruttata sistematicamente è stato dimostrato dall'esempio della vulnerabilità di sicurezza di WordPress 4.7.1. Innumerevoli siti web sono stati deturpati sulla home page con l'avviso "hacked by".

La società di sicurezza Sucuri aveva trovato la vulnerabilità e l'aveva trasmessa a WordPress. Sebbene il problema sia stato risolto con WordPress 4.7.2, milioni di siti sono stati violati in attacchi cosiddetti di defacement dopo che l'exploit è stato reso noto.

Questo esempio dimostra che ogni sito web WordPress è interessante per gli attacchi. Nella maggior parte dei casi, gli attacchi avvengono in modo completamente automatico. Oggi ti mostrerò come può apparire un attacco di questo tipo, qual è l'obiettivo e quali conseguenze può avere per te e per il tuo sito web una volta che è stato violato con successo.

Il tuo sito web WordPress sta per essere dirottato

Come ho detto, nella maggior parte dei casi non si tratta di quanto sia grande il sito web o di quanto ci sia da ottenere. Un gran numero di siti web che non hanno tappato alcune falle di sicurezza vengono attaccati automaticamente. Una volta infettato, il sito web può essere utilizzato in modo improprio, ad esempio per inviare spam o distribuire malware agli utenti.

In questo modo si crea una rete di fornitori di malware o una botnet che può essere successivamente sfruttata per attacchi DDoS o di forza bruta. Il singolo sito web è quindi spesso interessante solo come parte di un insieme più ampio. E più siti web vengono dirottati o infettati, più preziosi diventano i macchinari malware associati.

"*" indica i campi obbligatori

Il numero di attacchi a WordPress è in aumento

Il numero di attacchi ai siti web tende ad aumentare. Secondo Google, nel 2016 è stato violato il 32% di siti in più rispetto al 2015. Uno dei tipi di attacco più comuni è il cosiddetto attacco a forza bruta. In poche parole, si cerca di inserire la giusta combinazione di nome e password di accesso tirando a indovinare.

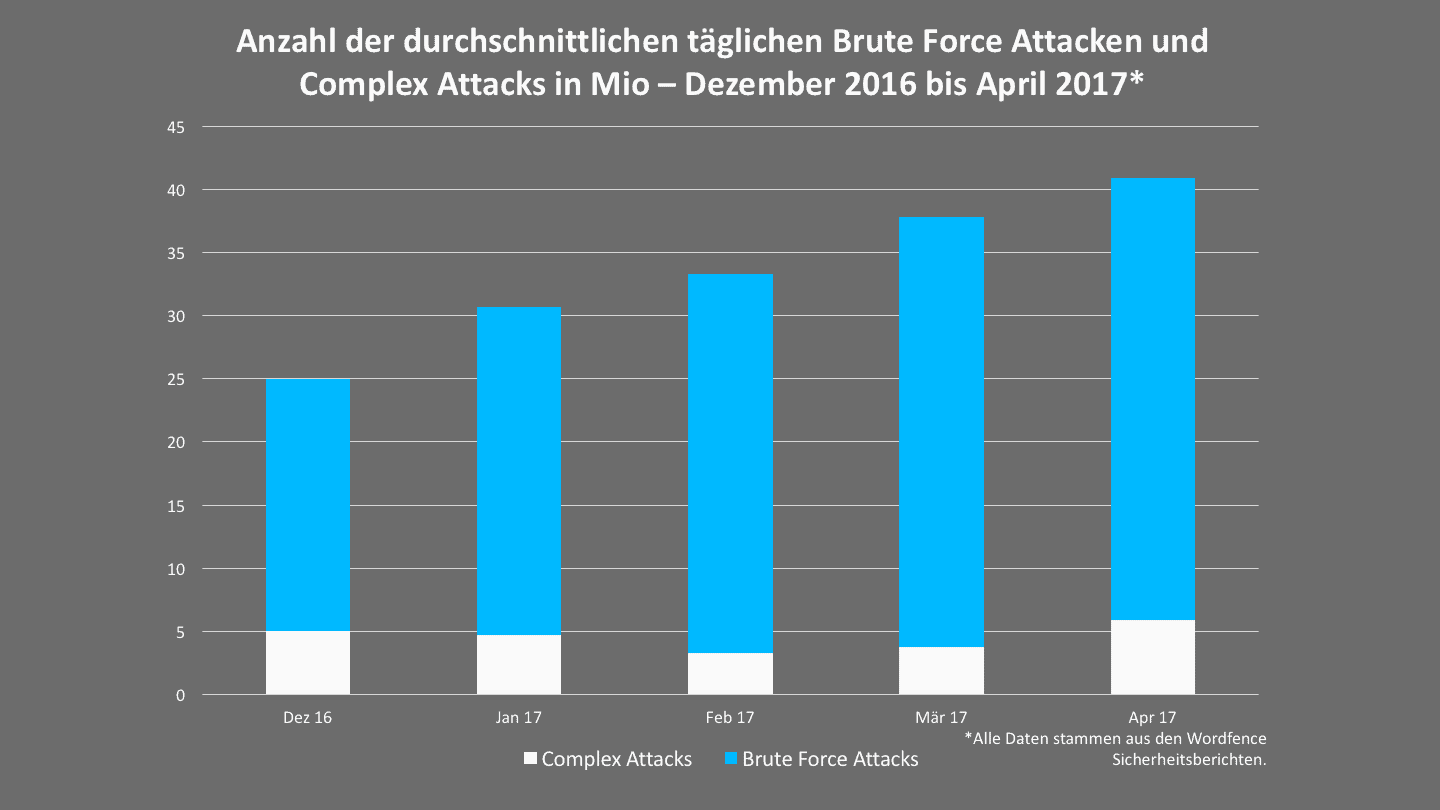

Questo dato è sottolineato anche dai dati del fornitore di sicurezza Wordfence . In questo caso, negli Stati Uniti è stato registrato un aumento costante di questi attacchi a WordPress.

Reach è la capitale

L'esempio di una botnet ne è un'eccellente illustrazione. Una botnet è una rete di siti web dirottati (che possono essere anche dispositivi terminali o router abilitati a Internet) che viene utilizzata per lanciare attacchi DDoS contro siti web o server. Nel processo, gli elementi della botnet vengono attivati e bombardano l'obiettivo a comando con un numero di richieste così elevato che il server crolla e diventa sovraccarico.

Più siti web vengono inclusi in una botnet, più questa diventa potente e quindi preziosa. Tuttavia, questo significa anche che il dirottamento delle installazioni di WordPress è spesso solo il primo passo. Il secondo passo consiste nel creare qualcosa che possa essere monetizzato.

Le tre I: Informare, Identificare, Infiltrarsi

Non appena si conosce una vulnerabilità di sicurezza, inizia il vero lavoro: è necessario scrivere un programma in grado di scoprire se la vulnerabilità esiste e di sfruttarla automaticamente. In linea di massima, gli hack di WordPress non specifici possono essere suddivisi in tre fasi:

Fase 1: Ottenere informazioni

Il primo passo consiste nel cercare informazioni sulle vulnerabilità note o sconosciute di WordPress. Questo è possibile attraverso piattaforme come il WPScan Vulnerability Database.

Con gli attacchi di defacement di cui ho parlato all'inizio del post, sarebbe bastato dare un'occhiata a wordpress.org sarebbe stato sufficiente.

Fase 2: identificare i vettori di attacco

Ora sappiamo da dove iniziare. Nella fase 2, è necessario scrivere uno script che permetta di individuare dalla massa di siti web quelli che presentano la vulnerabilità. Nel caso degli attacchi di defacement a WordPress 4.7 e 4.7.1 nel 2017, questo è stato facilmente possibile leggendo la versione di WordPress.

Fase 3: attacchi automatizzati

Una volta individuato, il sito web può essere (automaticamente) violato per apportare le modifiche (non) desiderate. Alcuni esempi tipici sono:

- Furto di dati: si tenta di rubare dati sensibili dal tuo sito web o dagli utenti. Può trattarsi di indirizzi e-mail o dati bancari, ma in linea di massima tutto ciò che può essere venduto o riutilizzato è interessante. Ad esempio, sul tuo sito web può essere inserito un modulo falso che ruba tutti i dati inseriti. Il tutto in un ambiente completamente affidabile e persino criptato con SSL.

- Dirottamento del sito web: Il tuo sito web WordPress viene integrato in una botnet. Questo assicura il controllo del tuo sito web e permette, ad esempio, di effettuare attacchi DoS o DDoS a comando.

- Iniezione di codice maligno: il codice maligno viene inserito nel tuo sito web. In questo modo, il tuo spazio pubblicitario può essere utilizzato in modo improprio o i dati possono essere rubati attraverso moduli falsi.

Nella maggior parte dei casi gli hack di WordPress costano tempo e denaro

È impossibile dire in termini generali quali costi derivano da un hack di WordPress e quali conseguenze dirette o indirette può avere un attacco. Tuttavia, devi sempre essere preparato a queste tre conseguenze con i siti web violati:

1) Costi di restauro

Ogni giorno si verificano milioni di attacchi ai siti web WordPress. Solo il produttore di plugin Wordfence ha misurato una media di 35 milioni di attacchi brute force e 4,8 milioni di attacchi exploit al giorno nell'aprile 2017. In altre parole: non esiste una sicurezza assoluta. Puoi solo mantenere la probabilità di essere hackerato il più bassa possibile e creare meccanismi adeguati che ti permettano di ripristinare rapidamente il tuo sito web se il peggio dovesse arrivare.

Nel migliore dei casi, hai un backup del sito web e puoi semplicemente ripristinarlo. Se anche i backup sono infetti o il ripristino non è possibile, la situazione si complica. In questo caso si dovranno sostenere tempi e costi per la rimozione manuale del malware.

2) Perdita di fatturato

A seconda del tipo di codice maligno iniettato e della durata della manutenzione del tuo sito web, potresti anche incorrere in costi sotto forma di mancati introiti derivanti da pubblicità e vendite.

3) Perdita di fiducia

Google vede tutto: un sito web violato spesso contiene codice maligno che diffonde malware. Se Google lo riconosce - e tu non fai nulla al riguardo - il tuo sito web finirà in una lista nera. Quando gli utenti richiamano il sito web, vedranno un avviso di sicurezza che li mette in guardia dal malware o dal phishing. Questo può anche portare a una riduzione della posizione nei motori di ricerca (SERP) e a una perdita di visibilità significativa.

Conclusione: gli attacchi ai siti web WordPress sono abbastanza normali

Naturalmente, questo articolo non intende suscitare un panico infondato. Ma ciò che dovrebbe chiarire è questo: Solo perché hai un sito web "piccolo" non significa che non devi occuparti attivamente della sicurezza di WordPress.

Ad esempio, è importante sapere che la maggior parte delle vulnerabilità può essere eliminata con aggiornamenti regolari. E che un certificato SSL non protegge il tuo sito web dagli attacchi.

All'inizio ho detto che la proliferazione di WordPress come CMS rende ogni sito web un potenziale bersaglio. Ma questa diffusione porta con sé anche un vantaggio decisivo: una comunità mondiale lavora 24 ore su 24 per rendere WordPress più sicuro. E così, prima o poi, c'è una soluzione adeguata per ogni vulnerabilità e per ogni problema.