Hoe is de veiligheid van WordPress? Niet bijzonder goed, want het wordt geleverd met een aantal ernstige kwetsbaarheden. En omdat meer dan 40 procent van het internet momenteel op WordPress draait, is het een populair doelwit voor aanvallen. Het goede nieuws: de belangrijkste kwetsbaarheden kunnen eenvoudig worden verholpen.

Het mooie van WordPress is dat iedereen het kan gebruiken. Het enige wat je echt nodig hebt is een internetverbinding en je kunt aan de slag. De veiligheid van WordPress is een heel andere zaak. Misschien omdat het zo gemakkelijk te gebruiken is, houdt niet iedereen zich bezig met hoe veilig WordPress eigenlijk ontworpen is.

Hoe dan ook, vanwege zijn grote sterke punten – het ongelooflijke scala aan functies en de diverse ontwerpen – neigt WordPress naar grote onveiligheid. De modulaire structuur biedt enorme aanvalspunten. En natuurlijk maken hackers daar ook misbruik van. En dat doen ze automatisch, de klok rond, 365 dagen per jaar.

Maar maak je geen zorgen: deze ingebouwde zwakheden van WordPress kunnen heel gemakkelijk worden weggewerkt. En allereerst helemaal zonder een extra beveiligingsplugin.

Natuurlijk wil ik je niet van je beveiligingsplugin afpraten. Het kan zelfs heel nuttig zijn. Maar het beveiligen van je WordPress website is niet klaar met de installatie ervan. En voordat je verwikkeld raakt in schaduwbokswedstrijden met pseudo-bedreigingen, is het zinvoller om eerst de fundamentele zwakheden van WordPress te compenseren.

In detail is het onderwerp van vandaag:

- het beheerdersgedeelte en waarom het zo kwetsbaar is

- de zwakke punten van de modulaire structuur van WordPress

- de rol van WordPress hosting in de basisbeveiliging van je website

"Maar mijn website is niet interessant genoeg".

Vergis je niet: deze veronderstelling is gewoon verkeerd. Elke WordPress website is waardevol als doelwit. Bijvoorbeeld als spammer, onderdeel van een botnet of advertentieplatform voor phishing websites.

En in geval van twijfel maakt het niet uit hoe klein, nieuw of weinig bezocht je website is. Want uiteindelijk zijn jij en je bedrijf de dupe. Het kan gebeuren dat je nieuwsbrief als spam wordt aangemerkt, gebruikers worden gewaarschuwd om je website niet te bezoeken en je Google ranking lijdt eronder omdat je website op een Blacklist staat.

Wat ik hiermee bedoel is dat simpelweg door de populariteit en verspreiding van WordPress, WordPress websites een dankbaar doelwit zijn voor aanvallen. Ongeacht hun inhoud en doel.

"*" geeft verplichte velden aan

Het WP admin gebied is bijzonder kwetsbaar

De inlogpagina is standaard toegankelijk via het achtervoegsel "wp-admin". Daarom is deze vaak het doelwit van aanvallen – vooral van zogenaamde brute force aanvallen. Deze aanvallen behoren tot de meest voorkomende hacks tegen WordPress websites, omdat ze gemakkelijk te automatiseren zijn. Een brute force aanval probeert de juiste combinatie van naam en wachtwoord te raden. Dus als het wachtwoord zwak is of het inloggedeelte niet beschermd, kan een brute force aanval ofwel slagen en kan iemand anders met succes inloggen op je WordPress, of de enorme hoeveelheid inlogpogingen kan je website lamleggen.

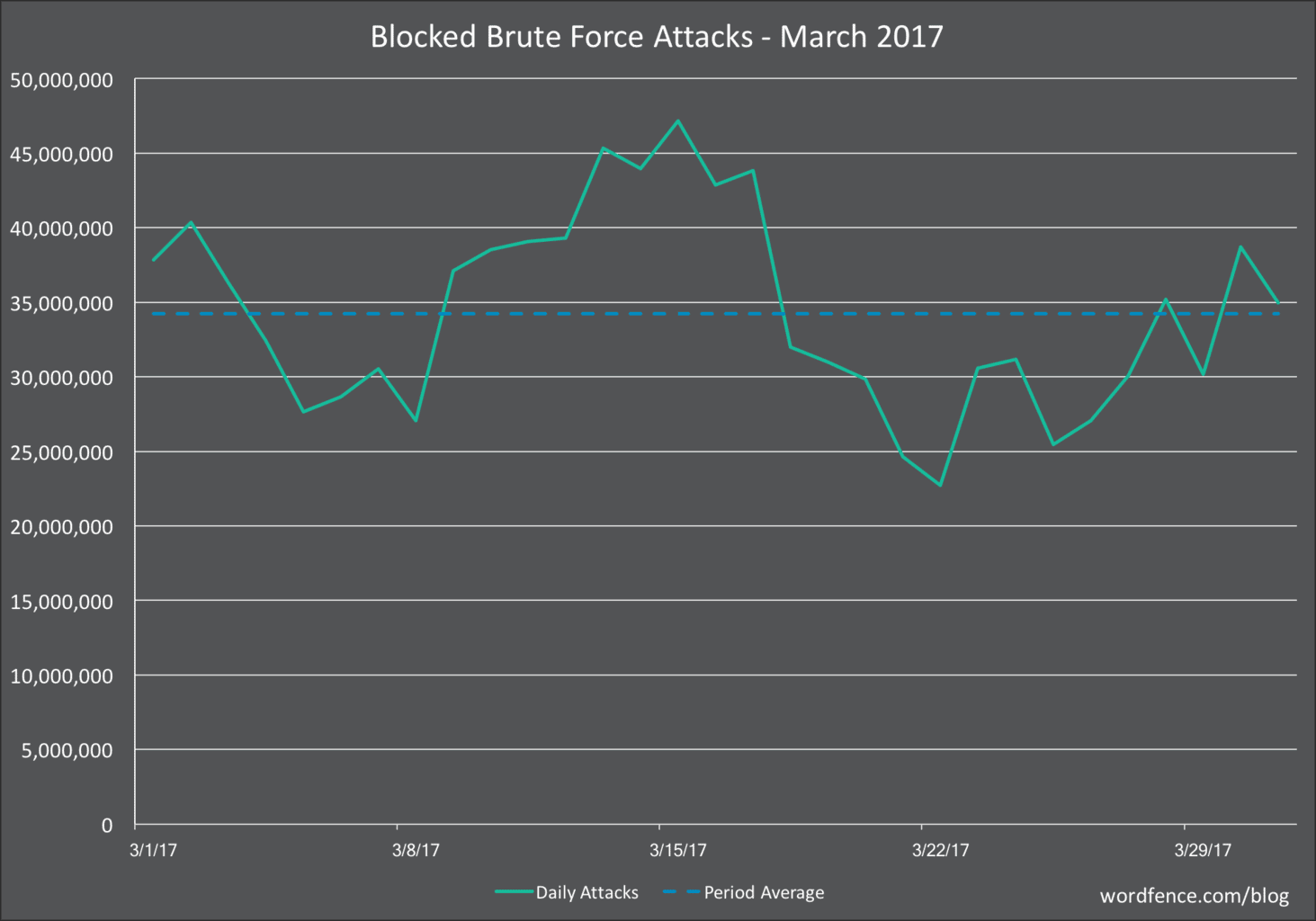

Wordfence, de bekende producent van de gelijknamige beveiligingsplugin, registreerde alleen al in maart 2017 gemiddeld 34 miljoen brute force aanvallen – elke dag. Ter vergelijking: de zogenaamde "complexe aanvallen", d.w.z. die waarbij specifieke beveiligingslekken worden uitgebuit, zitten op een niveau van 3,8 miljoen aanvallen per dag.

Maar omdat Wordfence alleen aanvallen telt die door zijn eigen software werden afgeslagen, is het aantal niet gemelde gevallen nog hoger.

Maar het goede nieuws is: Hoewel de aanval op het WP admingebied heel gemakkelijk is en snel geautomatiseerd kan worden, zijn de beschermende maatregelen ertegen heel eenvoudig. Om je WP admingebied te beveiligen kun je op drie plaatsen beschermende muren optrekken:

- Op het niveau van WordPress, door middel van sterke wachtwoorden

- Bij het inloggen zelf, door het aantal inlogpogingen te beperken

- Voor het inloggen, via een blacklist

1) De oude bekende: sterke wachtwoorden

Brute force aanvallen zijn zeer hersenloze aanvallen. In principe raden ze alleen maar. Daarom kan een sterk wachtwoord eigenlijk al genoeg zijn om de aanvallen op niets uit te laten lopen. Dus laten we het kort houden: het sterke wachtwoord is verplicht. Dit omvat: Letters, cijfers, speciale tekens en hoofd- en kleine letters. En natuurlijk is twee-factor authenticatie ook zinvol.

TIP: Met wachtwoordmanagers is het niet alleen eenvoudig om veilige wachtwoorden te maken, maar ook om ze te beheren. Apple computers bieden bijvoorbeeld een handige manier om je wachtwoorden offline te beheren met het programma "Sleutelhangerbeheer". Het enige wat je hoeft te doen is een hoofdwachtwoord onthouden (dat natuurlijk zo complex mogelijk moet zijn). Cloud-gebaseerde programma's voor wachtwoordbeheer zoals 1Password, LastPass of X-Key Pass werken op dezelfde manier.

2) Beperk het aantal logins

Je kunt het indrukwekkend zien in de cijfers van Wordfence: Brute force attacks zijn de meest voorkomende aanvallen op WordPress websites. De kans dat je website slachtoffer wordt van zo'n aanval is dus erg groot. En opdat het hoge aantal inlogpogingen je website niet onnodig belast, is er de mogelijkheid om ze te beperken.

Een IP wordt dan bijvoorbeeld na drie mislukte pogingen voor een bepaalde tijd geblokkeerd. Als het IP dan opnieuw de limiet bereikt, wordt de blokkeringsperiode achtereenvolgens verlengd. Op deze manier beperk je heel snel het aantal mogelijke pogingen zodanig dat de aanval zinloos wordt.

Afhankelijk van hoe laag de blokkeerdrempel is ingesteld, kan deze procedure ook beschermen tegen een aanval met wisselende IP's. De eenvoudigste manier om je inloggedeelte te beschermen is het gebruik van plugins. Je kunt bijvoorbeeld WP Limit Login Attempts, Login Lockdown of een van de grote beveiligingsplugins als Sucuri gebruiken, Wordfence of All in One WP Security. De websites gehost op Raidboxes zijn al voorzien van brute force bescherming op de server. Een extra plugin is hier dus niet nodig.

3) Blacklisting

Bij beveiligingsbedrijven als Sucuri of Wordfence wordt een groot deel van de werktijd besteed aan het analyseren van aanvallen. Ze publiceren deze analyses ook regelmatig. Een van de belangrijkste aspecten in deze rapporten is regelmatig de herkomst van een IP. Er zijn namelijk servers in bepaalde landen die bijzonder vaak aanvallen aansturen.

Het blacklisten van de bijbehorende IP's is daarom heel zinvol. Vooral als de regio niet relevant is voor je doelgroep. Zo kun je aanvallen effectief tegengaan voordat ze je website bereiken.

Je kunt zulke blacklists zelf maken door ze op serverniveau te implementeren, of je kunt een beveiligingsplugin gebruiken met een overeenkomstige functie.

Verouderde WordPress

WordPress is een modulair systeem. Het bestaat uit de Core, d.w.z. de kernsoftware, de plugins en de thema's. Een van de grootste gevaren voor WordPress installaties komt voort uit het feit dat veel WordPress websites geen regelmatige updates krijgen.

Daar zijn veel verschillende redenen voor. Deze variëren van incompatibiliteiten met plugins en thema's tot onwetendheid of gebrek aan tijd voor een update.

Waar vertraagde core updates toe kunnen leiden werd indrukwekkend aangetoond in februari 2017: een beveiligingslek in WordPress versie 4.7.1 werd bekend, en er werd opgeroepen om zo snel mogelijk te updaten naar versie 4.7.2.

Binnen zeer korte tijd lokte de aankondiging massale aanvallen uit op WordPress websites (omdat de kwetsbaarheid nog niet bekend was vóór de officiële aankondiging). De fabrikanten van de bijbehorende beveiligingssoftware gaven opnieuw cijfers: binnen enkele dagen waren in totaal anderhalf tot twee miljoen websites gehackt. Eerder had een medewerker van Wordfence het beveiligingslek ontdekt.

Als je bedenkt dat meer dan 43 procent van het hele internet momenteel gebaseerd is op WordPress, kun je een aardig idee krijgen van wat er kan gebeuren als zo'n kwetsbaarheid onopgemerkt blijft. Het is daarom raadzaam om de updates van de WordPress Core te (laten) automatiseren.

Dit geldt vooral voor de zogenaamde Minor updates, d.w.z. versienummers met drie cijfers, bijv. 4.7.4. Dit zijn de zogenaamde "Security and Maintenance Releases" en moeten altijd zo snel mogelijk worden geïnstalleerd. Bij grotere versiesprongen, bijvoorbeeld van 4.7 naar 4.8, is de situatie iets anders: Hier ligt de nadruk van de updates op functies en algemene verbeteringen.

Verouderde plugins en themes

Wat voor de WordPress kern geldt, geldt ook voor plugins en thema's: verouderde plugin-versies bevatten bijna altijd beveiligingsproblemen – en nog vermijdbare ook.

Volgens een beveiligingsstudie over content management systemen is het Duitse Federale Bureau voor Informatiebeveiliging (BSI) dezelfde mening toegedaan. De BSI-gegevens hebben betrekking op de periode van 2010 tot 2012. 80 procent van de officieel gemelde kwetsbaarheden waren terug te voeren op extensies – d.w.z. in de meeste gevallen op plugins.

Een zoektocht naar exploits met behulp van ExploitsDatabase leverde meer dan 250 exploits voor WordPress op. De meeste exploits voor WordPress plugins zijn hier ingevoerd.

– BSI (2013): "Beveiligingsonderzoek Content Management Systemen (CMS)".

In de praktijk zijn plugins een favoriet aanvalspunt. En met meer dan 50.000 extensies in de officiële WordPress plugin directory is het ook een zeer productieve. Het startpunt voor zulke aanvallen zijn dan gaten in de code van de plugins.

Het is belangrijk om hier te begrijpen: Dergelijke lekken zullen altijd bestaan. Een 100 procent veilig systeem bestaat niet. En: Een gebrek aan updates voor een plugin of thema betekent niet automatisch dat het onveilig is. Ook al is de updatefrequentie een goede indicator voor de ondersteuningskwaliteit van een fabrikant. Maar het kan net zo goed zijn dat er tot nu toe geen beveiligingslekken zijn ontdekt.

Maar als er iets ontdekt wordt, zal de leverancier van de plugin (hopelijk) ook een update leveren die het gat dicht. Doen ze dat niet, dan zijn aanvallen zoals SQL-injecties of cross site scripting (XSS) mogelijk. Bij de eerste wordt de database van je website gemanipuleerd. Op die manier kunnen nieuwe beheerdersaccounts worden aangemaakt en je website kan dan worden geïnfecteerd met kwaadaardige code of worden omgezet in een spamspil.

Bij XSS aanvallen gaat het in principe om het plaatsen van JavaScript op je website. Er kunnen onder andere formulieren in je website worden geïnjecteerd die de gegevens van de gebruiker stelen. Volledig onopvallend, versleuteld met SSL en in een betrouwbare omgeving.

En omdat plugins en thema's zoveel aangrijpingspunten bieden, moet je altijd letten op het aantal plugins en ervoor zorgen dat je ze niet gedeactiveerd laat, maar echt verwijdert als je ze niet meer nodig hebt.

Shared hosting

Deze nadelen zijn inherent aan WordPress. Maar omdat je website op de een of andere manier online moet komen, is WordPress hosting ook een belangrijk beveiligingsaspect. Omdat WordPress beveiliging en WordPress hosting een zeer complex en veelzijdig onderwerp is, wil ik het op dit punt alleen hebben over het belangrijkste nadeel van shared hosting. Nogmaals, dit betekent niet dat ik je uit shared hosting wil praten. Het is heel zinvol, vooral vanuit prijsoogpunt. Maar shared hosting komt met een doorslaggevend nadeel waarvan je je bewust moet zijn.

Bij shared hosting staan verschillende websites op één en dezelfde server. De websites delen ook het IP-adres. Dit betekent dat de toestand en het gedrag van één website ook alle andere websites op de server negatief kunnen beïnvloeden. Dit effect wordt het Bad Neighbour Effect genoemd en verwijst bijvoorbeeld naar spamming. Als een website op jouw server het IP op een Blacklist zet, kan dat ook gevolgen hebben voor jouw aanbod.

Bovendien kan het leiden tot een overmatig gebruik van middelen, bijvoorbeeld als een van de websites op de server in een DDoS-aanval terecht komt of getroffen wordt door een massale aanval. De stabiliteit van je eigen aanbod is dus tot op zekere hoogte altijd afhankelijk van de veiligheid van de andere websites op je server.

Voor professioneel geëxploiteerde WordPress websites is een virtuele of dedicated server heel zinvol. Natuurlijk omvatten de beveiligingsconcepten van hosters ook back-up oplossingen, firewalls en malwarescanners, maar die bespreken we elders in detail.

Conclusie

WordPress is onveilig. En dat komt door zijn modulaire structuur. Zijn grootste kracht kan daardoor zijn grootste zwakte worden. Het goede nieuws is dat je gemakkelijk om deze inherente zwakte heen kunt werken. In principe heb je niet meer nodig dan de moeite van accountbeheer, het aanmaken van wachtwoorden en updates.

Natuurlijk maken deze maatregelen van je website geen Fort Knox. Maar ze vormen de hoeksteen van je beveiligingsconcept. Als je er geen rekening mee houdt, kunnen ze alle andere beveiligingsmaatregelen ondermijnen. En je kunt deze aspecten zelf beïnvloeden. Daarom is het zo belangrijk dat je je er altijd van bewust bent.