43,2 procent van alle websites wereldwijd draait op WordPress. Deze hoge prevalentie maakt WordPress websites tot een populair doelwit voor aanvallen. Vooral bij een kleine website denken veel mensen dat ze veilig zijn, want wie zou een blog met een klein bereik of zonder gevoelige gegevens hacken? Vandaag zal ik je laten zien waarom dit een gevaarlijke denkfout is als het gaat om de beveiliging van WordPress.

WordPress is vooral interessant omdat zoveel websites het gebruiken. Voor veel vormen van aanvallen is niet de "kwaliteit" van de gehackte doelen van belang, maar gewoon het automatisch kunnen infiltreren van zoveel mogelijk websites. Hoe het eruit kan zien als een kwetsbaarheid systematisch wordt uitgebuit, bleek uit het voorbeeld van het beveiligingslek in WordPress 4.7.1. Talloze websites werden toen op de homepage beklad met de mededeling "hacked by".

Het beveiligingsbedrijf Sucuri had de kwetsbaarheid gevonden en doorgegeven aan WordPress. En hoewel het probleem werd verholpen in WordPress 4.7.2, werden miljoenen sites gehackt in zogenaamde defacement aanvallen nadat de exploit bekend werd.

Dit voorbeeld laat zien dat elke WordPress website interessant is voor aanvallen. In de meeste gevallen verlopen de aanvallen volledig automatisch. Vandaag laat ik je zien hoe zo'n aanval eruit kan zien, wat het doelwit is en welke gevolgen het voor jou en je website kan hebben als je website eenmaal met succes is gehackt.

Je WordPress website is te kapen

Zoals ik al zei, gaat het er meestal niet om hoe groot de website is of wat er te halen valt. Een groot aantal websites die bepaalde beveiligingslekken niet hebben gedicht, worden gewoon automatisch aangevallen. Als de website eenmaal besmet is, kan hij worden misbruikt om bijvoorbeeld spam te versturen of zelf malware te verspreiden onder de gebruikers.

Zo ontstaat een netwerk van malwareleveranciers of een botnet dat later misbruikt kan worden voor DDoS of brute force aanvallen. De individuele website is daarom vaak alleen interessant als onderdeel van een groter geheel. En hoe meer websites worden gekaapt of geïnfecteerd, hoe waardevoller de bijbehorende malwaremachines worden.

"*" geeft verplichte velden aan

Aantal aanvallen op WordPress neemt toe

Het aantal aanvallen op websites heeft de neiging om toe te nemen. Volgens Google werden in 2016 32 procent meer sites gehackt dan in 2015. Een van de meest voorkomende soorten aanvallen was de zogenaamde brute force aanval. Simpel gezegd probeert men de juiste combinatie van inlognaam en wachtwoord in te voeren door te raden.

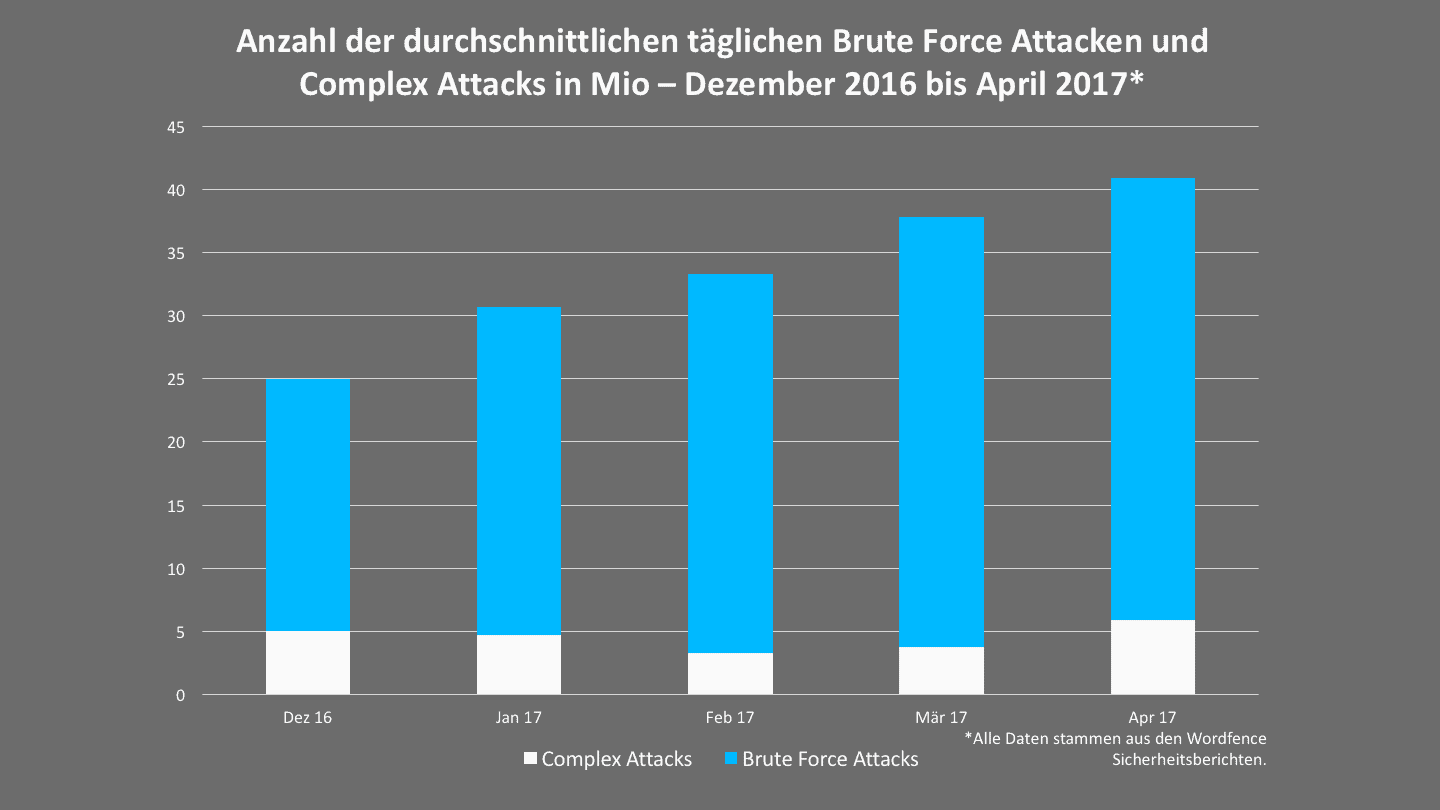

Dit wordt ook onderstreept door de cijfers van de beveiligingsprovider Wordfence. Hier werd in de VS een gestage toename van deze aanvallen op WordPress geregistreerd.

Bereik is hier het hoofddoel

Het voorbeeld van een botnet is hiervan een uitstekende illustratie. Een botnet is een netwerk van gekaapte websites (dat kunnen ook internetgeschikte eindapparaten of routers zijn) dat gebruikt wordt om DDoS-aanvallen uit te voeren tegen websites of servers. Daarbij worden de elementen van het botnet geactiveerd en bestoken ze het doelwit op commando met zoveel verzoeken dat de server instort en overbelast raakt.

Hoe meer websites in een botnet worden opgenomen, hoe krachtiger en dus waardevoller het wordt. Dit betekent echter ook dat het kapen van WordPress-installaties vaak slechts de eerste stap is. De tweede stap is het creëren van iets waar geld mee verkregen kan worden.

De drie I's: Informeren, Identificeren, Infiltreren

Zodra een beveiligingslek bekend is, begint het echte werk: Er moet een programma worden geschreven dat kan uitzoeken of de kwetsbaarheid bestaat en er dan automatisch misbruik van kan maken. Grofweg kunnen niet-specifieke WordPress-hacks worden verdeeld in drie fasen:

Fase 1: Informatie inwinnen

De eerste stap is het zoeken naar kennis over bekende of onbekende kwetsbaarheden in WordPress. Dat kan via platforms als de WPScan Vulnerability Database.

Met de defacement-aanvallen die ik aan het begin van het bericht noemde, zou het voldoende zijn geweest om eenvoudigweg te kijken naar wordpress.org.

Fase 2: Identificeer aanvalsvectoren

Nu weten we waar we moeten beginnen. In fase 2 moet een script worden geschreven dat het mogelijk maakt om uit de massa die websites eruit te pikken die de kwetsbaarheid hebben. In het geval van de defacement aanvallen op WordPress 4.7 en 4.7.1 in 2017 was dit eenvoudig mogelijk door de WordPress versie uit te lezen.

Fase 3: Geautomatiseerde aanvallen

Eenmaal gevonden kan de website (automatisch) gehackt worden om de (on)gewenste veranderingen aan te brengen. Enkele typische voorbeelden zijn:

- Gegevensdiefstal: Er wordt geprobeerd gevoelige gegevens van je website of gebruikers te stelen. Dat kunnen e-mailadressen of bankgegevens zijn – maar in principe is alles wat verkocht of hergebruikt kan worden interessant. Er kan bijvoorbeeld een nepformulier op je website worden geplaatst dat alle ingevoerde gegevens steelt. En dat in een volledig betrouwbare omgeving en zelfs versleuteld met SSL.

- Website kaping: Je WordPress website wordt geïntegreerd in een botnet. Dit beveiligt de controle over je website en maakt het mogelijk om bijvoorbeeld op commando DoS- of DDoS-aanvallen uit te voeren.

- Het injecteren van kwaadaardige code: Er wordt kwaadaardige code op je website geplaatst. Zo kan je advertentieruimte worden misbruikt of gegevens worden gestolen via valse formulieren.

In de meeste gevallen kosten WordPress hacks tijd en geld

Het is onmogelijk om in algemene termen te zeggen welke kosten voortvloeien uit een WordPress-hack en welke directe of indirecte gevolgen een aanval kan hebben. Je moet echter altijd voorbereid zijn op deze drie gevolgen bij gehackte websites:

1) Kosten voor herstel

Dagelijks vinden er miljoenen aanvallen op WordPress websites plaats. Alleen al de plugin fabrikant Wordfence mat in april 2017 dagelijks gemiddeld 35 miljoen brute force aanvallen en 4,8 miljoen exploit aanvallen. Met andere woorden: er bestaat geen absolute veiligheid. Je kunt alleen de kans dat je gehackt wordt zo klein mogelijk houden en passende mechanismen creëren waarmee je je website snel kunt herstellen als het ergste gebeurt.

In het beste geval heb je een back-up van de website en kun je die gewoon herstellen. Als de back-ups ook besmet zijn of een herstel niet mogelijk is, wordt het ingewikkelder. Dan worden tijd en kosten gemaakt voor het handmatig verwijderen van de malware.

2) Verlies van omzet

Afhankelijk van welk type kwaadaardige code werd geïnjecteerd en hoe lang je website onderhouden moet worden, kun je ook kosten maken in de vorm van gederfde inkomsten uit reclame en verkoop.

3) Verlies van vertrouwen

Google ziet alles: Een gehackte website bevat vaak kwaadaardige code die malware verspreidt. Als Google dit herkent – en je doet er niets aan – komt je website op een blacklist terecht. Als gebruikers de website oproepen, krijgen ze een beveiligingsmelding te zien die hen waarschuwt voor malware of phishing. Dit kan er ook toe leiden dat je Search Engine Ranking Position (SERP) eronder lijdt en je een aanzienlijk bereik verliest.

Conclusie: Aanvallen op WordPress websites zijn heel normaal

Natuurlijk is dit artikel niet bedoeld om ongegronde paniek te zaaien. Maar wat het wel duidelijk moet maken is dit: Dat je een "kleine" website hebt, betekent niet dat je je niet actief met het onderwerp WordPress beveiliging moet bezighouden.

Het is bijvoorbeeld belangrijk om te weten dat de meeste kwetsbaarheden kunnen worden weggenomen door regelmatige updates. En dat een SSL-certificaat je website niet beschermt tegen aanvallen.

Ik zei in het begin al dat de enorme verspreiding van WordPress als CMS elke website tot een potentieel doelwit maakt. Maar deze verspreiding brengt ook een doorslaggevend voordeel met zich mee: een wereldwijde community werkt de klok rond om WordPress veiliger te maken. En zo is er vroeg of laat een adequate oplossing voor elke kwetsbaarheid en voor elk probleem.