Jak wygląda bezpieczeństwo WordPressa? Niezbyt dobrze, ponieważ zawiera on wiele poważnych luk. A ponieważ ponad 40 procent internetu działa obecnie na WordPressie, jest on popularnym celem ataków. Dobra wiadomość: najważniejsze luki można łatwo wyeliminować.

Piękno WordPressa polega na tym, że każdy może go używać. Wszystko, czego potrzebujesz, to połączenie z internetem i możesz zaczynać. Bezpieczeństwo WordPressa to zupełnie inna sprawa. Być może dlatego, że jest tak łatwy w użyciu, nie wszyscy zwracają uwagę na to, jak bardzo bezpieczny jest WordPress.

W każdym razie, ze względu na swoje wielkie zalety - niesamowity zakres funkcji i różnorodność projektów - WordPress jest bardzo niebezpieczny. Modułowa struktura oferuje wiele punktów ataku. Oczywiście hakerzy również je wykorzystują. I robią to automatycznie, przez całą dobę, 365 dni w roku.

Ale nie martw się: te wbudowane słabości WordPressa można bardzo łatwo wyeliminować. A przede wszystkim całkowicie bez dodatkowej wtyczki bezpieczeństwa.

Oczywiście nie chcę Cię przekonywać do rezygnacji z wtyczki bezpieczeństwa. Może być ona nawet bardzo przydatna. Ale zabezpieczenie witryny WordPressa nie kończy się wraz z jej instalacją. I zanim zaangażujesz się w walkę z pseudozagrożeniami, sensowniej będzie zrekompensować podstawowe słabości WordPressa.

W szczegółach, dzisiejszy temat to:

- obszar administracyjny i dlaczego jest on tak bardzo narażony na ataki

- słabości struktury modułowej WordPress

- rola hostingu WordPress w zapewnieniu podstawowego bezpieczeństwa twojej strony internetowej

"Ale moja strona nie jest wystarczająco interesująca".

Nie pomyl się: to założenie jest po prostu błędne. Każda witryna WordPressa jest cennym celem. Na przykład jako proca spamowa, część botnetu lub platforma reklamowa dla stron phishingowych.

A w razie wątpliwości nie ma znaczenia, jak mała, nowa czy mało odwiedzana jest Twoja strona. Ponieważ w ostatecznym rozrachunku to Ty i Twoja firma na tym cierpicie. Może się zdarzyć, że Twój newsletter zostanie zakwalifikowany jako spam, użytkownicy zostaną ostrzeżeni przed odwiedzaniem Twojej strony, a Twój ranking Google ucierpi, ponieważ Twoja strona znajdzie się na czarnej liście.

Chodzi mi o to, że po prostu z powodu popularności i rozpowszechnienia WordPressa strony internetowe tego systemu są wdzięcznym celem ataków. Niezależnie od ich zawartości i przeznaczenia.

"*" wyświetla wymagane pola

Obszar administracyjny WP jest szczególnie podatny na ataki

Strona logowania jest domyślnie dostępna przez przyrostek "wp-admin". Z tego powodu jest ona szczególnie częstym celem ataków - zwłaszcza tzw. ataków brute force. Ataki te należą do najczęstszych włamań na strony WordPressa, ponieważ są łatwe do zautomatyzowania. Atak brute force próbuje odgadnąć właściwą kombinację nazwy i hasła. Jeśli więc hasło jest słabe lub obszar logowania nie jest chroniony, atak brute force może się udać i ktoś inny może z powodzeniem zalogować się do twojego WordPressa, lub też ogromna ilość prób logowania może sparaliżować twoją stronę.

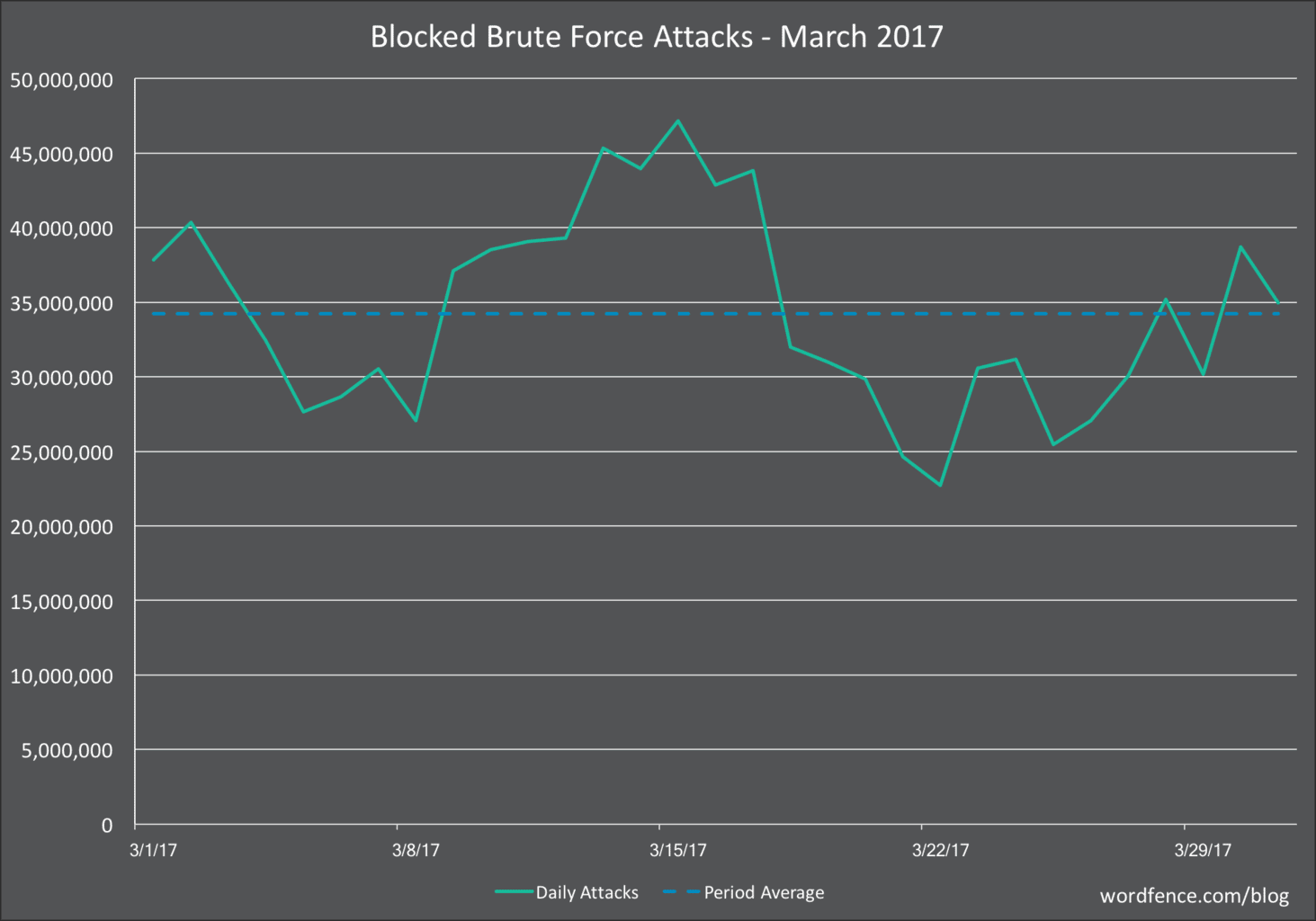

Wordfenceznany producent wtyczki bezpieczeństwa o tej samej nazwie, w samym marcu 2017 roku odnotował średnio 34 miliony ataków brute force - każdego dnia. Dla porównania, tak zwane "ataki złożone", czyli takie, które wykorzystują konkretne luki w zabezpieczeniach, są na poziomie 3,8 miliona ataków dziennie.

Ponieważ jednak Wordfence liczy tylko te ataki, które zostały zablokowane przez jego własne oprogramowanie, liczba niezgłoszonych przypadków jest jeszcze wyższa.

Ale dobra wiadomość jest taka, że chociaż atak na obszar administracyjny WP jest bardzo łatwy i może być szybko zautomatyzowany, to środki ochronne przed nim są bardzo proste. Aby zabezpieczyć obszar administracyjny WP, możesz wznieść ściany ochronne w trzech miejscach:

- Na poziomie WordPressa, poprzez silne hasła

- Podczas samego logowania, poprzez ograniczenie liczby prób logowania

- Przed zalogowaniem, poprzez czarną listę

1) Stara zasada: silne hasła

Ataki typu brute force to bardzo bezmyślne ataki. W zasadzie tylko zgadują. Dlatego właśnie silne hasło może wystarczyć, by ataki te spełzły na niczym. A więc krótko: Silne hasło jest obowiązkowe. Obejmuje ono: Litery, cyfry, znaki specjalne oraz duże i małe litery. Oczywiście sensowne jest też dwuskładnikowe uwierzytelnianie.

PORADA: Dzięki menedżerom haseł można nie tylko łatwo tworzyć bezpieczne hasła, ale także nimi zarządzać. Na przykład komputery Apple oferują wygodny sposób zarządzania hasłami w trybie offline dzięki programowi "Keychain Management". Wystarczy, że zapamiętasz hasło główne (które oczywiście powinno być jak najbardziej złożone). Podobnie działają programy do zarządzania hasłami w chmurze, takie jak 1Password, LastPass czy X-Key Pass.

2) Ogranicz liczbę logowań

Widać to wyraźnie w danych z witryny Wordfence : Ataki typu brute force są najczęstszymi atakami na strony internetowe WordPressa. Prawdopodobieństwo, że Twoja strona padnie ofiarą takiego ataku, jest więc bardzo wysokie. Aby duża liczba prób logowania nie obciążała niepotrzebnie Twojej strony, istnieje możliwość ich ograniczenia.

Po trzech nieudanych próbach IP jest blokowany na pewien czas. Jeśli IP ponownie osiągnie limit, okres blokowania zwiększa się sukcesywnie. W ten sposób bardzo szybko ograniczasz liczbę możliwych prób do tego stopnia, że atak staje się bezużyteczny.

W zależności od tego, jak niski jest próg blokowania, procedura ta może również chronić przed atakiem ze zmiennym IP. Najłatwiejszym sposobem ochrony obszaru logowania jest użycie wtyczek. Możesz na przykład użyć WP Limit Login Attempts, Login Lockdown lub jednej z dużych wtyczek zabezpieczających, takich jak Sucuri, Wordfence lub All in One WP Security. Strony hostowane na Raidboxes są już wyposażone w ochronę przed atakami typu brute force na serwerze. Dodatkowa wtyczka nie jest więc tutaj potrzebna.

3) Czarna lista

W firmach zajmujących się bezpieczeństwem, takich jak Sucuri czy Wordfence , dużą część czasu pracy poświęca się na analizowanie ataków. Firmy te publikują również te analizy w regularnych odstępach czasu. Jednym z najważniejszych aspektów w tych raportach jest regularnie podawane pochodzenie IP. Dzieje się tak dlatego, że w niektórych krajach istnieją serwery, które szczególnie często są źródłem ataków.

Czarne listy odpowiadających im adresów IP mają więc sens. Zwłaszcza jeśli dany region nie jest istotny dla Twojej grupy docelowej. W ten sposób możesz skutecznie odpierać ataki, zanim dotrą one do Twojej witryny.

Takie czarne listy możesz stworzyć samodzielnie, implementując je na poziomie serwera, lub użyć wtyczki bezpieczeństwa z odpowiednią funkcją.

Przestarzały WordPress

WordPress jest systemem modułowym. Składa się z rdzenia, czyli głównego oprogramowania, wtyczek i motywów. Jedno z największych zagrożeń dla instalacji WordPressa wynika z faktu, że wiele stron internetowych WordPressa nie jest regularnie aktualizowanych.

Jest wiele różnych powodów, dla których tak się dzieje. Są to zarówno niezgodności z wtyczkami i motywami, jak i niewiedza lub brak czasu na aktualizację.

Do czego mogą doprowadzić opóźnione aktualizacje rdzenia, pokazał luty 2017 roku: ujawniono lukę w zabezpieczeniach WordPressa w wersji 4.7.1 i wezwano do jak najszybszej aktualizacji do wersji 4.7.2.

W bardzo krótkim czasie ogłoszenie to wywołało masowe ataki na strony internetowe WordPressa (ponieważ luka nie była jeszcze znana przed oficjalnym ogłoszeniem). Producenci odpowiedniego oprogramowania zabezpieczającego ponownie podali dane liczbowe: w ciągu zaledwie kilku dni zhakowano łącznie od półtora do dwóch milionów stron internetowych. Wcześniej pracownik Wordfence odkrył lukę w zabezpieczeniach.

Jeśli pamiętasz, że ponad 43 procent całego internetu jest obecnie oparte na WordPressie, możesz sobie wyobrazić, co mogłoby się stać, gdyby taka luka pozostała niezauważona. Dlatego warto zautomatyzować aktualizacje rdzenia WordPressa lub zlecić ich wykonanie.

Dotyczy to głównie tak zwanych mniejszych aktualizacji, czyli wersji o numerach trzycyfrowych, np. 4.7.4. Są to tak zwane "wydania bezpieczeństwa i konserwacji" i powinny być zawsze instalowane jak najszybciej. Przy większych skokach wersji, np. z 4.7 na 4.8, sytuacja jest nieco inna: w tym przypadku aktualizacje skupiają się na funkcjach i ogólnych poprawkach.

Nieaktualne wtyczki i motywy

To, co dotyczy rdzenia WordPressa, odnosi się także do wtyczek i motywów: nieaktualne wersje wtyczek prawie zawsze zawierają luki w zabezpieczeniach - i to takie, których można uniknąć.

Podobnego zdania jest niemiecki Federalny Urząd ds. Bezpieczeństwa Informacji (BSI), który przeprowadził badanie bezpieczeństwa systemów zarządzania treścią. Dane BSI dotyczą okresu od 2010 do 2012 roku. 80 procent oficjalnie zgłoszonych podatności można było przypisać do rozszerzeń - czyli w większości przypadków do Plugins.

Wyszukiwanie exploitów za pomocą ExploitsDatabase zwróciło ponad 250 exploitów dla WordPress . Większość exploitów dla WordPress Plugins została wprowadzona tutaj.

- BSI (2013): "Badanie bezpieczeństwa systemów zarządzania treścią (CMS)".

W praktyce wtyczki są ulubionym punktem ataku. A biorąc pod uwagę ponad 50 000 rozszerzeń w oficjalnym katalogu wtyczek WordPressa, jest to również bardzo produktywny punkt. Punktem wyjścia dla takich ataków są luki w kodzie wtyczek.

Ważne jest, aby to zrozumieć: Takie luki zawsze będą istnieć. Nie ma czegoś takiego jak w 100% bezpieczny system. I: Brak aktualizacji dla wtyczki lub motywu nie oznacza automatycznie, że jest on niezabezpieczony. Nawet jeśli częstotliwość aktualizacji jest dobrym wskaźnikiem jakości wsparcia technicznego danego producenta. Ale równie dobrze może być tak, że do tej pory nie odkryto żadnych luk w zabezpieczeniach.

Jeśli jednak jakieś zostaną wykryte, dostawca wtyczki (miejmy nadzieję) udostępni również aktualizację, która usunie lukę. Jeśli tego nie zrobi, możliwe są ataki takie jak wstrzyknięcia SQL lub cross site scripting (XSS). W pierwszym przypadku manipulowana jest baza danych Twojej witryny. W ten sposób mogą być tworzone nowe konta administratorów, a Twoja strona może zostać zainfekowana złośliwym kodem lub zamieniona w wysypisko spamu.

Ataki XSS polegają na umieszczaniu na stronie internetowej skryptów JavaScript. W ten sposób można między innymi wstrzyknąć na stronę formularze, które wykradają dane użytkownika. Całkowicie niepozorne, szyfrowane za pomocą SSL i w zaufanym środowisku.

A ponieważ Plugins i Themes oferują tak wiele punktów ataku, powinieneś zawsze zwracać uwagę na liczbę Plugins i upewnić się, że nie pozostawiasz ich w stanie dezaktywowanym, ale naprawdę odinstalowujesz je, gdy już ich nie potrzebujesz.

hosting współdzielony

Te wady są nieodłącznym elementem WordPressa. Ponieważ jednak Twoja strona musi w jakiś sposób zaistnieć w sieci, hosting WordPressa jest również ważnym aspektem bezpieczeństwa. Ponieważ bezpieczeństwo WordPressa i hosting WordPressa to bardzo złożony i wieloaspektowy temat, chciałbym w tym miejscu omówić jedynie główne wady hostingu współdzielonego. Nie oznacza to, że chcę Cię przekonać do hostingu współdzielonego. Ma on wiele sensu, zwłaszcza z punktu widzenia ceny. Jednak hosting współdzielony ma zdecydowaną wadę, o której powinieneś wiedzieć.

W przypadku hostingu współdzielonego kilka stron internetowych znajduje się na jednym i tym samym serwerze. Strony dzielą również adres IP. Oznacza to, że stan i zachowanie jednej strony może mieć negatywny wpływ na wszystkie inne strony na serwerze. Efekt ten nazywany jest efektem złego sąsiada i dotyczy na przykład spamu. Jeśli strona internetowa na twoim serwerze spowoduje, że IP znajdzie się na czarnej liście, może to również wpłynąć na twoją ofertę.

Ponadto może to prowadzić do nadmiernego wykorzystania zasobów, na przykład jeśli jedna ze stron na serwerze zostanie złapana w atak DDoS lub zostanie dotknięta masowym atakiem. Stabilność twojej własnej oferty jest więc w pewnym stopniu zawsze zależna od bezpieczeństwa innych stron na twoim serwerze.

W przypadku profesjonalnie prowadzonych witryn WordPress serwer wirtualny lub dedykowany ma sens. Oczywiście koncepcje bezpieczeństwa hostingu obejmują również rozwiązania do tworzenia kopii zapasowych, zapory sieciowe i skanery złośliwego oprogramowania, ale te omówimy szczegółowo w innym miejscu.

Wnioski

WordPress nie jest bezpieczny. A to z powodu jego modułowej struktury. Jego największa siła może więc stać się jego największą słabością. Dobra wiadomość jest taka, że możesz łatwo obejść tę nieodłączną słabość. W zasadzie nie potrzebujesz więcej niż wysiłku związanego z zarządzaniem kontami, tworzeniem haseł i ich aktualizacją.

Oczywiście te środki nie zamienią Twojej strony w Fort Knox. Stanowią one jednak podstawę Twojej koncepcji bezpieczeństwa. Jeśli nie weźmiesz ich pod uwagę, mogą podważyć wszystkie inne środki bezpieczeństwa. A na te aspekty możesz wpływać samodzielnie. Dlatego tak ważne jest, byś zawsze był ich świadomy.