Oprócz ataków typu brute force, na liście największych zagrożeń dla stron internetowych WordPressa wielokrotnie pojawiają się wstrzyknięcia SQL. Są to stosunkowo łatwe manipulacje bazą danych witryny. W ten sposób można wejść w posiadanie wrażliwych danych lub samodzielnie założyć konta administratorów i dowolnie manipulować stroną. Pokazujemy, jak działa ten atak i dlaczego jest tak niebezpieczny.

W marcu 2008 roku z amerykańskiej firmy Heartland Payment Systems, między innymi przez prawdziwego mistrza, zostały wykradzione 134 miliony danych kart kredytowych. Atak ten opiera się na stosunkowo łatwym do wykonania hacku zwanym SQL Injection. W tym ataku uzyskuje się dostęp do bazy danych strony internetowej, a tym samym do wszystkich jej danych. W rzeczywistości, wstrzyknięcia SQL są uważane za jedno z największych zagrożeń dla stron internetowych - również, a nawet szczególnie dla osób, które pracują głównie z WordPressem.

A ponieważ, najpóźniej od WooCommerce , również większe i bardziej złożone sklepy mogą być obsługiwane przez WordPressa bez żadnych problemów, ważne jest, aby zrozumieć, jak duże jest ryzyko wystąpienia SQL Injection w WordPressie i jak one działają.

Zastrzyki SQL w WordPressie - jak bardzo są niebezpieczne?

Na pytanie o "niebezpieczność" włamania do WordPressa nie można odpowiedzieć za pomocą jednego wskaźnika. Trzeba raczej rozważyć co najmniej dwa aspekty: Po pierwsze, prawdopodobieństwo, że własny projekt WordPressa padnie ofiarą takiego ataku, a po drugie, szkody, jakie może spowodować włamanie.

W przypadku ataków brute force liczba ataków miesięcznie jest tak duża (w niektórych przypadkach ponad 1 miliard zmierzonych ataków + liczba niezgłoszonych przypadków), że można powiedzieć: Prędzej czy później każda witryna WordPressa stanie się celem takiego ataku. Szkody, które mogą wyniknąć z udanego włamania, są wielorakie. Ataki typu brute force są zazwyczaj wykorzystywane do porywania stron internetowych i włączania ich do botnetu. Z kolei ataki typu cross-site scripting zdarzają się znacznie rzadziej, ale są przede wszystkim wykorzystywane do infekowania stron internetowych złośliwym kodem.

Organizacja non-profit Open Web Application Security Project (OWASP) regularnie publikuje listę 10 największych zagrożeń dla bezpieczeństwa aplikacji internetowych. W przeszłości wstrzyknięcia SQL były zawsze na pierwszym miejscu, ale od 2021 roku są "tylko" na trzecim miejscu.

W rzeczywistości wstrzyknięcia SQL pozostaną na zawsze. Hak ten jest znany od ponad 20 lat. Z czasem wzrosła też częstotliwość występowania wstrzyknięć SQL.

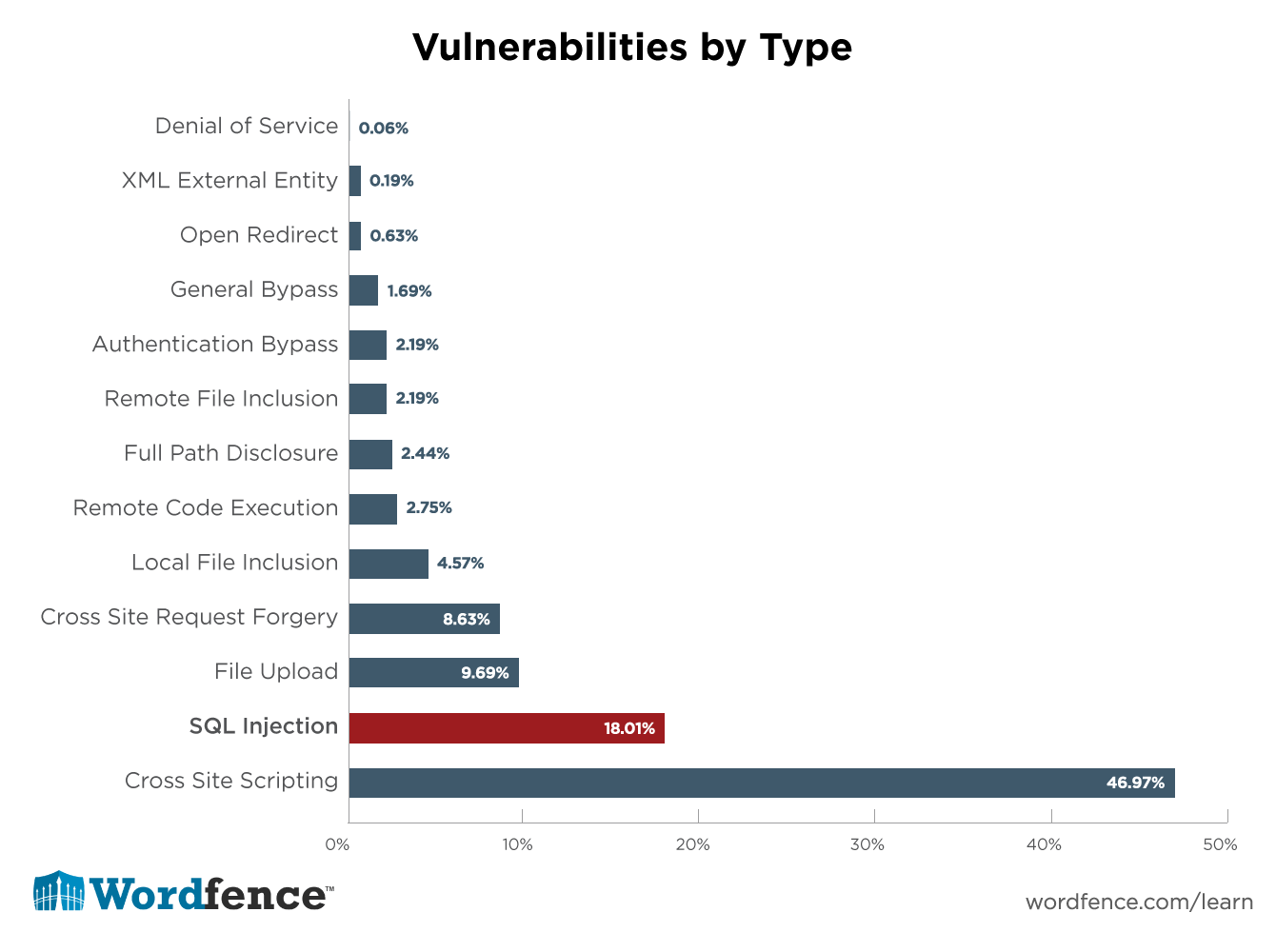

Wordfenceproducent oprogramowania zabezpieczającego dla WordPressa, doszedł do wniosku, że wstrzyknięcia SQL stanowią duże zagrożenie zwłaszcza dla stron internetowych WordPressa. Analiza prawie 1600 luk w zabezpieczeniach wtyczek zgłoszonych w ciągu 14 miesięcy wyraźnie pokazuje, że wstrzyknięcia SQL są drugim najczęstszym zagrożeniem bezpieczeństwa dla stron internetowych WordPressa.

Przy tych wszystkich danych należy oczywiście pamiętać, że liczba niezgłoszonych przypadków jest znacznie wyższa - ataki SQL często nie są nawet zauważane i nie pojawiają się w statystykach.

Liczby pokazują, że wstrzyknięcia SQL w WordPressie są jednym z najczęstszych rodzajów ataków, zaraz po atakach typu brute force i lukach XSS. Co więcej, wstrzyknięcia SQL są ukierunkowane na szczególnie wrażliwy obszar witryny: bazę danych. W szczególności dla sklepów internetowych takie ataki stanowią zagrożenie egzystencjalne. Dlatego ważne jest, by zrozumieć, jak działają i co możesz zrobić, by im zapobiec.

Zastrzyki SQL w WordPressie atakują serce Twojej witryny

Aby zrozumieć, jak działa SQL injection, musisz zrozumieć podstawową strukturę WordPressa. Jeśli już to wiesz, możesz spokojnie pominąć ten rozdział.

Baza danych jest podstawą każdej instalacji WordPressa: cała zawartość jest przechowywana w tym miejscu. Następnie CMS umożliwia wyświetlanie i edytowanie tych treści. WordPress używa bazy danych MySQL. SQL to skrót od Structured Query Language, w pełni funkcjonalnego języka programowania, który może być używany do tworzenia struktur w bazie danych oraz wstawiania, modyfikowania i usuwania danych.

Za każdym razem, kiedy piszesz artykuł, tworzysz nową kategorię, zmieniasz hasło lub piszesz komentarz, te nowe dane są zapisywane w bazie danych. To właśnie tam przechowywana jest każda pojedyncza treść na Twojej stronie.

Za każdym razem, kiedy Twoja strona jest wywoływana i żądana jest na niej określona treść, WordPress pobiera odpowiednie dane z bazy danych, łączy je z PHP i tworzy dokument HTML, który jest ostatecznie przesyłany do przeglądarki klienta. Klient nie jest świadomy wszystkich procesów, które zachodzą do tego momentu.

SQL Injections wstrzykuje zewnętrzny kod do bazy danych

Nawet jeśli nigdy nie korzystasz bezpośrednio z bazy danych, a jedynie z zaplecza WordPressa, baza danych jest sercem twojej witryny.

Ale jak już wspomniano, użytkownicy mogą również wprowadzać dane do bazy danych. Napisanie komentarza, utworzenie konta użytkownika, wypełnienie i wysłanie formularza kontaktowego - wszystkie te czynności generują dane, które są przechowywane w bazie danych.

Co jednak, jeśli ktoś wykorzysta ten pośredni dostęp do Twojej bazy danych, aby przemycić do niej złośliwy kod? Nazywa się to wstrzyknięciem SQL.

Pomysł, który za tym stoi, nie jest nawet szczególnie skomplikowany: Jeśli nie ma żadnych zabezpieczeń, kod SQL musi być wprowadzony tylko do pola formularza (na przykład podczas pisania komentarza). Zawiera on znaki, które pełnią specjalną funkcję dla interpretera SQL - odpowiedzialnego za wykonywanie poleceń SQL w bazie danych. Takie znaki specjalne, zwane metaznakami, to na przykład ; " ' i \".

CMS uważa, że są to nieszkodliwe dane i przekazuje je do bazy danych w zwykły sposób z poleceniem ich zapisania. Interpreter SQL rozpoznaje kod jako żądanie akcji na podstawie metaznaków i wykonuje polecenie do bazy danych.

Nawiasem mówiąc, to samo dotyczy wstrzyknięć SQL, co ataków typu brute force: praktycznie nikt nie siedzi sam przy komputerze i ręcznie wpisuje kody SQL do formularzy. Ataki te są również przeprowadzane przez zautomatyzowane botnety, które skanują tysiące stron internetowych jednocześnie w poszukiwaniu luk i uderzają tam, gdzie je odkryją.

Co może się teraz wydarzyć?

- Omijane są wszelkie mechanizmy uwierzytelniania lub do uzyskania dostępu wykorzystywana jest tożsamość istniejącego użytkownika. Jeśli na przykład tworzone jest nowe konto administratora, jest to również określane jako exploit eskalacji przywilejów.

- W ten sposób dane można wyśledzić, zmienić lub usunąć. Jest to szczególnie ważne, jeśli prowadzisz sklep internetowy i posiadasz dane dotyczące płatności.

- Możesz także przejąć kontrolę nad całą swoją witryną i przestrzenią internetową. Jest to możliwe po zalogowaniu się jako administrator. Poprzez backend uzyskujesz pełną kontrolę nad swoją witryną - może ona zostać wykorzystana jako spam, włączona do botnetu lub po prostu można na niej umieścić złośliwy kod.

"*" wyświetla wymagane pola

Wniosek: Szczególnie ze względu na automatyzację WordPress SQL Injections są bardzo niebezpieczne.

Wstrzyknięcia SQL w WordPressie to jedne z najniebezpieczniejszych hacków. Są łatwe do przeprowadzenia, w większości przypadków zautomatyzowane i mogą spowodować ogromne szkody: Szczególnie dla sklepów internetowych niebezpieczeństwo wstrzyknięć SQL stanowi zagrożenie egzystencjalne ze względu na dane znajdujące się w bazie danych.

Dlatego ważne jest, aby odpowiednio chronić swoją stronę internetową: Każde wejście z zewnątrz musi być sprawdzone i oczyszczone. Należy również maskować dane, aby zapobiec wykonaniu złośliwego kodu. Ten proces nazywa się sanityzacją i walidacją danych i jest szczegółowo omówiony na przykład w Przewodniku dla programistów WordPressa.

Wszechstronne wtyczki zabezpieczające są również bardzo pomocne w tym przypadku: są one szczególnie zdolne do blokowania automatycznych ataków na Twoje strony internetowe, które są podstawą wielu włamań.