WordPress jest zdecydowanie najpopularniejszym systemem zarządzania treścią (CMS). Na całym świecie ponad 40 procent wszystkich stron internetowych jest opartych na WordPressie. Jednak ta popularność ma też swoje minusy: Sprawia, że CMS staje się atrakcyjnym celem cyberataków. Co więcej, wielkie zalety WordPressa - jego elastyczność i modułowa struktura - oznaczają, że WordPress może być mało bezpieczny.

W tym artykule dowiesz się, jakie luki w zabezpieczeniach WordPressa istnieją w ogóle, jakie są najważniejsze punkty wejścia dla hakerów i na co powinieneś zwrócić uwagę, aby załatać te luki. Na szczęście większość znanych problemów z bezpieczeństwem WordPressa można dość łatwo opanować.

1. luka w rdzeniu WordPressa

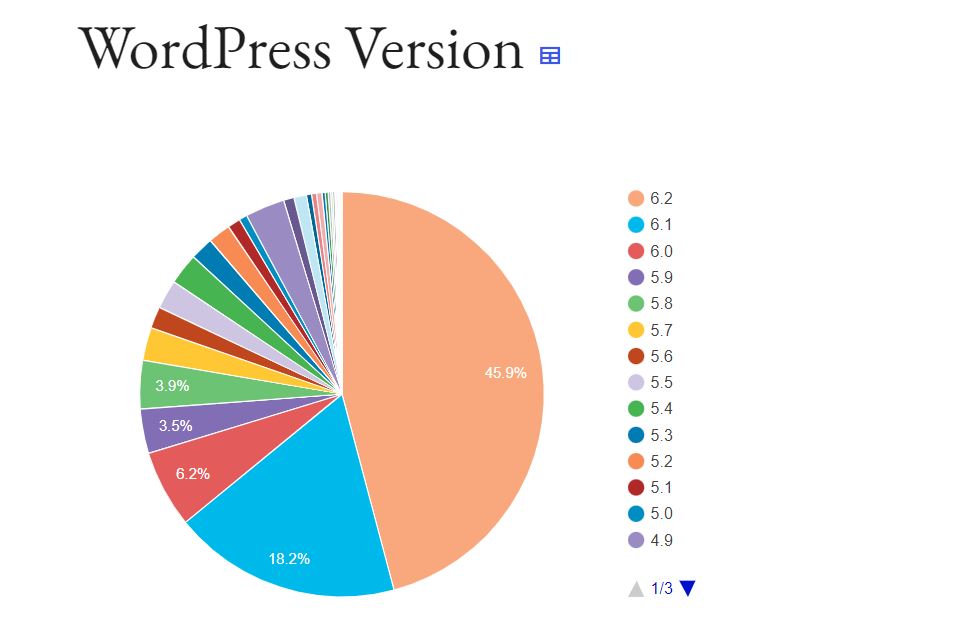

WordPress składa się z podstawowego oprogramowania, tzw. core, oraz różnych wtyczek i motywów. Sam rdzeń WordPressa jest stale rozwijany i ponownie wydawany - łącznie z aktualizacjami bezpieczeństwa. Największe niebezpieczeństwo związane z oprogramowaniem podstawowym leży po stronie samych użytkowników: Dla wielu osób aktualizacja WordPressa jest już dawno spóźniona, czy to z powodu niekompatybilnych wtyczek i motywów, czy też z powodu niewiedzy lub braku czasu. Tylko niecałe 46% wszystkich instalacji WordPress a ma obecnie najnowszą wersję 6.2.

✅ Rozwiązanie: Użyj najnowszej wersji WordPressa.

Zespół ds. bezpieczeństwa WordPressa stale sprawdza kod WordPressa pod kątem krytycznych luk w zabezpieczeniach. Są one naprawiane natychmiast po ich wykryciu. Programiści WordPressa zazwyczaj pracują bardzo rzetelnie i szybko - zwłaszcza jeśli chodzi o krytyczne błędy. Dlatego tylko część wszystkich luk w zabezpieczeniach WordPressa jest spowodowana błędami w rdzeniu. Jeśli więc zawsze pracujesz z najnowszą wersją WordPressa i szybko ją aktualizujesz, możesz w miarę pewnie chronić się przed hakerami, którzy wykorzystują luki w zabezpieczeniach nieaktualnych wersji WordPressa.

Wskazówka

Aktualizacje mogą czasem powodować problemy na Twojej stronie internetowej. Jednak ignorowanie ich ze strachu nie powinno być rozwiązaniem. Zamiast tego zawsze wykonuj pełną kopię zapasową systemu przed zastosowaniem aktualizacji. Dzięki temu będziesz zabezpieczony przed problemami i w razie potrzeby będziesz mógł przywrócić swoją stronę kilkoma kliknięciami. Więcej o tym, jak tworzyć kopie zapasowe, przeczytasz w naszym artykule Kopia zapasowa WordPressa: tak ważna, a tak często zapominana.

2. problemy z bezpieczeństwem związane z wtyczkami i motywami

Wtyczki i motywy są w praktyce jednym z ulubionych punktów ataku hakerów. Analizy Sucuri z roku 2022 pokazują: 36 procent wszystkich zhakowanych stron internetowych miało zainstalowaną przynajmniej jedną podatną na atak wtyczkę lub motyw. Co więcej, na samej stronie wordpress.org dostępnych jest obecnieponad 60 000 rozszerzeń dla platformy open source. Prawdopodobieństwo, że cyberprzestępcy znajdą jakieś wtyczki z luką w kodzie, jest więc wysokie. Luka ta jest następnie wykorzystywana do otwierania drzwi do zaplecza Twojej strony internetowej, na przykład do wstrzykiwania kodu SQL, cross-site scripting (XSS) lub złośliwego oprogramowania.

✅ Rozwiązanie: Aby uniknąć luk w zabezpieczeniach spowodowanych przez wtyczki i motywy, powinieneś zwracać uwagę na kilka rzeczy jednocześnie:

- Aktualizuj wtyczki i motywy: To, co dotyczy rdzenia WordPressa, dotyczy również rozszerzeń. Nieaktualne oprogramowanie jest jednym z najczęstszych powodów, dla których strony internetowe WordPressa padają ofiarą skryptów cross-site, złośliwego oprogramowania i tym podobnych. Dlatego upewnij się, że zawsze masz zainstalowaną najnowszą wersję wtyczek. Przeczytaj nasz artykuł o (automatycznej) aktualizacji wtyczek WordPressa.

- Instaluj tylko godne zaufania wtyczki i motywy: Repozytorium WordPressa jest uważane za stosunkowo bezpieczne źródło wtyczek i motywów. Wymienione tam wtyczki są sprawdzane pod kątem błędów, zanim zostaną udostępnione. Ponadto w przypadku znanych i dobrze utrzymanych wtyczek jest najbardziej prawdopodobne, że wszelkie luki w zabezpieczeniach, które mogą się pojawić, zostaną szybko usunięte. Zasadniczo jednak wszelkiego rodzaju programiści mogą dostarczać wtyczki i motywy dla społeczności WordPressa. Lepiej trzymać się z dala od małych wtyczek i motywów WordPressa pochodzących od nieznanych dostawców zewnętrznych.

- Usuń nieużywane motywy i wtyczki: Używaj tylko tych wtyczek, które są absolutnie niezbędne dla Twojej strony. Jeśli już ich nie potrzebujesz, powinieneś nie tylko dezaktywować wtyczki, ale także bezpośrednio je odinstalować. To samo dotyczy motywów.

"*" wyświetla wymagane pola

3. logowanie do WordPressa jako luka

Duża część włamań do WordPressa polega na atakach "tępą siłą" na drzwi wejściowe, czyli na stronę wp-admin. Tak zwane ataki brute force są wykorzystywane do próby przechwycenia danych logowania do WordPressa (lub danych do FTP i hostingu). Sama metoda jest dość prymitywna, ale wciąż skuteczna przy słabej ochronie: Zasadniczo napastnicy zgadują tak długo, aż znajdą odpowiednią kombinację nazwy użytkownika i hasła. Całą sprawę można bardzo łatwo zautomatyzować. Jeśli hasło jest słabe lub obszar logowania nie jest chroniony, atak brute force może doprowadzić do udanego logowania lub sparaliżować twoje serwery przez samą liczbę prób logowania.

✅ Rozwiązanie: Aby uniemożliwić hakerom zdobycie klucza do Twojej strony w ataku brute force, istnieją trzy możliwości, które najlepiej połączyć:

- Używaj silnych haseł: Brzmi banalnie, ale ma duży wpływ i tak naprawdę jest obowiązkowe. Ataki typu brute force są dość proste, w zasadzie to tylko zgadywanie. Silne hasło zawierające duże i małe litery, cyfry i znaki specjalne może sprawić, że atak się nie powiedzie. Ponadto sensowne jest uwierzytelnianie dwuskładnikowe (i tak jest to standardem na stronie Raidboxes ).

- Ograniczanie prób logowania: Możesz ograniczyć liczbę logowań na swojej witrynie WordPress. Dzięki temu niezliczone nieudane próby logowania nie sparaliżują twojej witryny. Po kilku nieudanych próbach IP jest blokowane na pewien czas. Przy kolejnym wymuszonym timeoucie okres blokowania staje się coraz dłuższy - a atak coraz bardziej bezużyteczny. Taką ochronę można wprowadzić za pomocą wtyczek (np. Login Lockdown). Jeśli hostujesz strony internetowe WordPress (lub sklepy internetowe) pod adresem Raidboxes , jesteś bezpośrednio wyposażony w dodatkową ochronę przed atakami typu brute force. Używając RB Login Protector, możesz zdefiniować w swojej witrynie Box , po ilu próbach logowania i na jak długo ma zadziałać blokada.

- Czarna lista: W niektórych krajach istnieją serwery, z których cyberataki przychodzą szczególnie często. Możesz umieścić odpowiednie adresy IP na "czarnej liście" i uniemożliwić im dostęp do swojej strony, aby zapobiec atakom. Jeśli regiony te nie należą do Twojej grupy docelowej, może to mieć sens. Czarną listę możesz stworzyć samodzielnie na serwerze lub wdrożyć ją za pomocą odpowiedniej wtyczki bezpieczeństwa.

4. hosting współdzielony jako brama

Hosting również odgrywa ważną rolę, jeśli chodzi o bezpieczeństwo WordPressa. Szczególnie hosting współdzielony może mieć wpływ na Twoją witrynę - poprzez tzw. efekt złego sąsiada: W przypadku hostingu współdzielonego kilka stron internetowych "mieszka" na jednym serwerze i dzieli z nim adres IP.

Jeśli na przykład znajdzie się na czarnej liście, ponieważ inna strona na twoim serwerze została dotknięta spamem, może to mieć negatywny wpływ na ciebie i twój biznes. Nie musisz być nawet sam dotknięty problemem hakowania.

Ponadto w rzadkich przypadkach może się zdarzyć, że na serwerze nie pozostanie wystarczająca ilość zasobów, jeśli na przykład inna strona będzie zaangażowana w atak DDoS. Przynajmniej jeśli zasoby nie są rozsądnie ograniczone przez hostera. Efekt: przeciążone serwery, na których Twoja strona nie działa już stabilnie.

✅ Rozwiązanie: Wybierz niezawodny Managed WordPress Hosting.

Hosting WordPress, w którym nie dzielisz już serwera z innymi stronami, zapewnia dodatkową dawkę bezpieczeństwa. Ponadto, w przypadku hosterów specjalizujących się w WordPressie, korzystasz z zespołu ekspertów WordPressa i szybkiego wsparcia w razie pożaru.

Jeśli szukasz bezpiecznego hostingu WordPress z Raidboxes, jesteś chroniony przed lukami w zabezpieczeniach WordPressa między innymi przez następujące środki:

- Kiedy tworzysz stronę Box (np. nową witrynę WordPress), musisz wprowadzić silne hasło.

- RB Login Protector włącza się przed obszarem logowania WordPressa i "wpisuje na czarną listę" adresy IP, które wielokrotnie próbują się zalogować, podając fałszywe dane. W ten sposób chroni Cię przed atakami typu brute force.

- Narzędzie WP Session Eraser usuwa z bazy danych sesje wszystkich użytkowników WordPressa po określonym czasie. W ten sposób zachowujesz zgodność z RODO i zapisujesz jak najmniej danych.

- Interfejs XML-RPC jest domyślnie zablokowany. Dzięki temu nie stanowi on punktu wyjścia dla bezpośrednich ataków hakerów, gdy nie jest potrzebny.

- Zarządzane aktualizacje (opcjonalne), zarówno dla samego WordPressa, jak i dla twoich wtyczek, zapewniają, że twój system jest zawsze aktualny.

Ponadto niezliczone środki po stronie serwera zapewniają maksymalną ochronę bez konieczności samodzielnego dbania o nią.

Dodatkowa ochrona: Zapewnij bezpieczeństwo dzięki wtyczce dla WordPressa

Jak prawie wszystko, także WordPress oferuje liczne wtyczki bezpieczeństwa, dzięki którym możesz chronić swoją stronę przed zagrożeniami. W niektórych przypadkach może to mieć sens jako dodatkowy środek - w zależności od tego, jak dobrze Twoja witryna WordPress jest zabezpieczona po stronie hostingu i jakich ustawień używasz w innych przypadkach.

O tym, kiedy wtyczka bezpieczeństwa WordPressa jest naprawdę przydatna i jakie funkcje powinna mieć, możesz przeczytać w naszym artykule Bezpieczeństwo WordPressa: Jak przydatne są naprawdę wtyczki bezpieczeństwa? Przedstawiamy w nim również przegląd trzech najlepszych wtyczek bezpieczeństwa.

Wniosek: Wiele luk w zabezpieczeniach WordPressa można łatwo załatać

Podsumowując, istnieje wiele punktów wejścia, przez które hakerzy mogą zaatakować Twoją witrynę WordPress. Jednak wiele luk w zabezpieczeniach WordPressa można załatać stosunkowo łatwo, jeśli wiesz, na co zwracać uwagę. Często nie potrzebujesz nawet dodatkowych wtyczek ani skomplikowanych zapór sieciowych. Większość luk w zabezpieczeniach WordPressa nie wynika z błędów technicznych, ale ludzkich. Dlatego o wiele ważniejsze jest, aby aktualizować system, używać silnych haseł i regularnie konserwować WordPressa. Jeśli będziesz o tym pamiętać i postawisz na bezpieczny hosting WordPressa, powinieneś być dobrze uzbrojony na wypadek ataku hakerów w przyszłości.

Najczęściej zadawane pytania dotyczące luk w zabezpieczeniach WordPressa

Jak bezpieczny jest WordPress?

Żaden system CMS nie jest w stu procentach bezpieczny, nawet WordPress. Modułowa struktura z licznymi motywami i wtyczkami stwarza powierzchnie do ataku i sprawia, że WordPress wydaje się mało bezpieczny. Fakt, że WordPress jest najbardziej rozpowszechnionym systemem CMS na świecie, również czyni go atrakcyjnym celem. Jednak sam rdzeń WordPressa jest dość dobrze zabezpieczony i regularnie otrzymuje aktualizacje bezpieczeństwa. Większość luk w zabezpieczeniach WordPressa może wynikać z braku konserwacji WordPressa i jest łatwa do wyeliminowania.

Jakie są najczęstsze zagrożenia dla WordPressa?

Najczęstsze ataki na witryny WordPress to: złośliwe oprogramowanie, backdoory, spam SEO, ataki typu brute force, wstrzyknięcia SQL, ataki DDoS i cross site scripting.

Czym są luki dnia zerowego?

Luki bezpieczeństwa dnia zerowego to luki, które nie zostały jeszcze odkryte i nie są znane twórcom oprogramowania. Oznacza to, że nie ma jeszcze aktualizacji zabezpieczeń dla tego typu błędów. Gdy tylko staną się znane, można je łatwo wykorzystać do szeroko zakrojonych ataków.

Twoje pytania dotyczące luk w zabezpieczeniach WordPressa

Jakie masz pytania dotyczące bezpieczeństwa WordPressa? Skorzystaj z funkcji komentarza. Czy chcesz być informowany o kolejnych artykułach na temat WordPressa i WooCommerce ? W takim razie śledź nas na LinkedInFacebooku, Twitterze lub poprzez nasz newsletter.