43,2 procent wszystkich stron internetowych na świecie działa na WordPressie. Tak duże rozpowszechnienie sprawia, że strony internetowe WordPressa są popularnym celem ataków. Szczególnie w przypadku małych stron internetowych wiele osób myśli, że są bezpieczne, bo kto włamałby się na blog o małym zasięgu lub bez wrażliwych danych? Dzisiaj pokażę ci, dlaczego jest to niebezpieczny błąd, jeśli chodzi o bezpieczeństwo WordPressa.

WordPress jest szczególnie interesujący, ponieważ używa go tak wiele stron internetowych. W przypadku wielu form ataków nie liczy się "jakość" zhakowanych celów, ale po prostu możliwość automatycznej infiltracji jak największej liczby stron internetowych. Jak to może wyglądać, kiedy luka w zabezpieczeniach jest systematycznie wykorzystywana, pokazał przykład luki w zabezpieczeniach WordPressa 4.7.1. Niezliczona liczba stron internetowych została wtedy zniekształcona na stronie głównej informacją "hacked by".

Firma Sucuri, zajmująca się bezpieczeństwem, znalazła lukę i przekazała ją do WordPressa. I chociaż problem został naprawiony w wersji 4.7.2 WordPressa, po tym, jak exploit stał się znany, miliony stron zostały zhakowane w ramach tzw. ataków defacement.

Ten przykład pokazuje, że każda witryna WordPressa jest interesującym obiektem ataków. W większości przypadków ataki te przebiegają całkowicie automatycznie. Dzisiaj pokażę ci, jak może wyglądać taki atak, co jest jego celem i jakie może mieć konsekwencje dla ciebie i twojej strony, kiedy już zostanie skutecznie zhakowana.

Twoja witryna WordPress może zostać porwana

Jak już mówiłem, w większości przypadków nie chodzi o to, jak duża jest strona i co można na niej zdobyć. Wiele stron internetowych, które nie załatały pewnych luk w zabezpieczeniach, jest po prostu automatycznie atakowanych. Kiedy strona zostanie zainfekowana, może zostać wykorzystana do wysyłania spamu lub rozprowadzania złośliwego oprogramowania wśród użytkowników.

W ten sposób powstaje sieć dostawców złośliwego oprogramowania lub botnet, który może być później wykorzystany do ataków DDoS lub brute force. Pojedyncza strona internetowa jest więc często interesująca tylko jako część większej całości. A im więcej stron internetowych zostanie porwanych lub zainfekowanych, tym cenniejsze staną się związane z nimi maszyny złośliwego oprogramowania.

"*" wyświetla wymagane pola

Rośnie liczba ataków na WordPressa

Liczba ataków na strony internetowe ma tendencję wzrostową. Według Google w 2016 roku zhakowano o 32% więcej stron niż w 2015 roku. Jednym z najczęstszych typów ataków był tzw. atak brute force. Mówiąc najprościej, próbują oni wprowadzić właściwą kombinację nazwy użytkownika i hasła, zgadując.

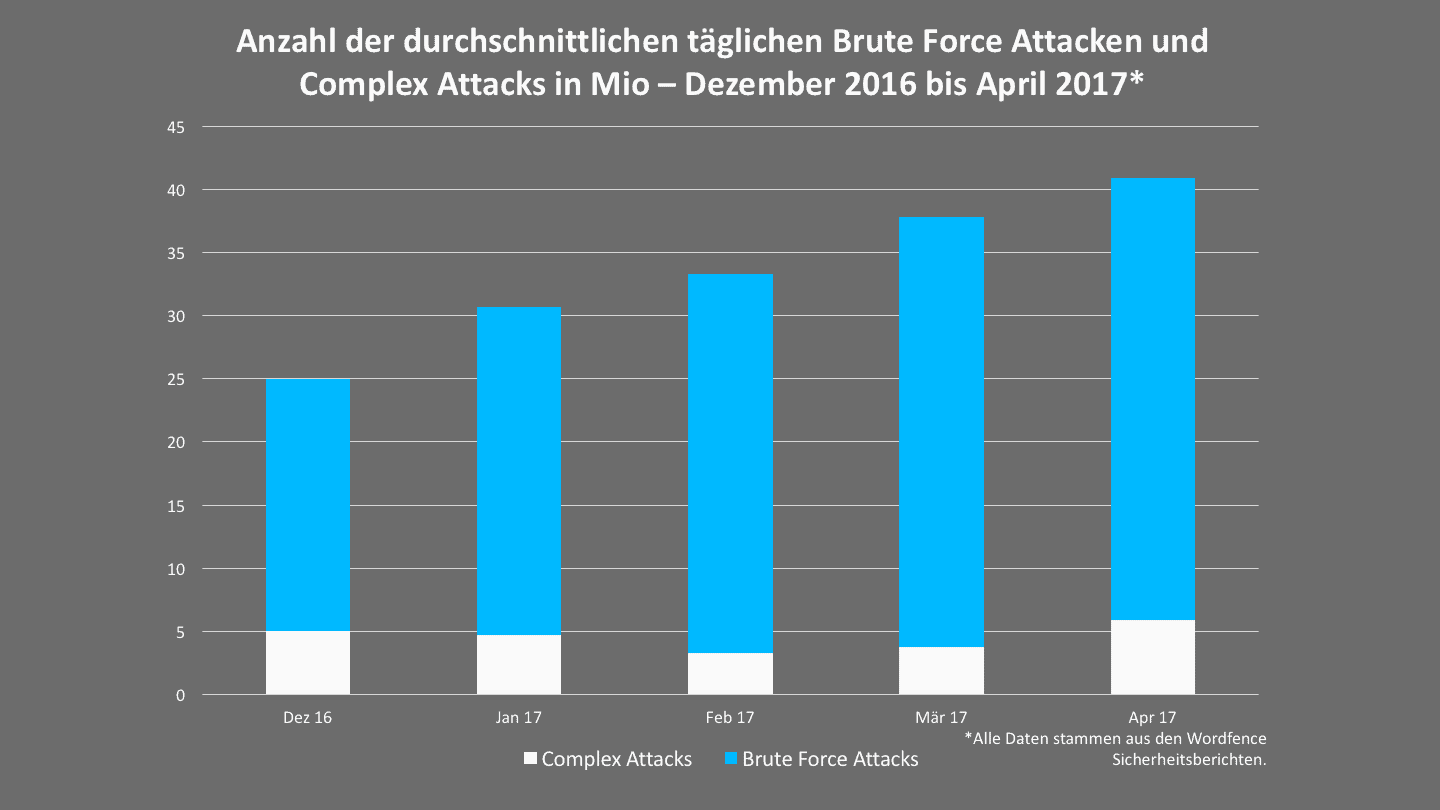

Podkreślają to również dane dostawcy zabezpieczeń Wordfence . W USA odnotowano stały wzrost liczby ataków na WordPressa.

Reach jest tutaj stolicą

Przykład botnetu jest tego doskonałą ilustracją. Botnet to sieć porwanych stron internetowych (mogą to być również urządzenia końcowe lub routery z dostępem do Internetu), która służy do przeprowadzania ataków DDoS na strony internetowe lub serwery. Podczas tego procesu elementy botnetu są aktywowane i na rozkaz bombardują cel tak dużą liczbą żądań, że serwer upada i staje się przeciążony.

Im więcej stron internetowych wchodzi w skład botnetu, tym bardziej staje się on potężny, a przez to cenny. Oznacza to jednak również, że porwanie instalacji WordPressa to często tylko pierwszy krok. Drugim krokiem jest stworzenie czegoś, na czym można zarobić.

Trzy I: informować, identyfikować, infiltrować

Gdy tylko znana jest luka w zabezpieczeniach, zaczyna się prawdziwa praca: należy napisać program, który może dowiedzieć się, czy luka istnieje, a następnie automatycznie ją wykorzystać. Z grubsza rzecz biorąc, niespecyficzne włamania do WordPressa można podzielić na trzy fazy:

Etap 1: Uzyskanie informacji

Pierwszym krokiem jest poszukiwanie wiedzy o znanych i nieznanych lukach w zabezpieczeniach WordPressa. Jest to możliwe dzięki platformom takim jak Baza luk WPScan.

W związku z atakami typu defacement, o których wspomniałem na początku wpisu, wystarczyłoby po prostu zajrzeć na stronę wordpress.org wystarczyłoby.

Faza 2: Zidentyfikuj wektory ataku

Teraz wiemy, od czego zacząć. W fazie 2 należy napisać skrypt, który pozwoli wyłowić z masy stron internetowych te, które mają lukę. W przypadku ataków typu defacement na WordPressa 4.7 i 4.7.1 w 2017 roku było to łatwo możliwe dzięki odczytaniu wersji WordPressa.

Faza 3: Ataki zautomatyzowane

Po ich znalezieniu można (automatycznie) włamać się na stronę, aby wprowadzić (nie)pożądane zmiany. Typowe przykłady to:

- Kradzież danych: Podejmowane są próby kradzieży poufnych danych z Twojej strony lub od użytkowników. Mogą to być adresy e-mail lub dane bankowe - ale w zasadzie wszystko, co można sprzedać lub wykorzystać ponownie, jest interesujące. Na przykład, na Twojej stronie może zostać umieszczony fałszywy formularz, który wykrada wszystkie wprowadzone dane. I to w całkowicie zaufanym środowisku, a nawet zaszyfrowanym za pomocą SSL.

- Porwanie strony internetowej: Twoja witryna WordPress jest zintegrowana z botnetem. Zapewnia to kontrolę nad Twoją witryną i umożliwia np. przeprowadzanie na nią ataków DoS lub DDoS na rozkaz.

- Wstrzykiwanie złośliwego kodu: Na Twojej stronie umieszczany jest złośliwy kod. W ten sposób przestrzeń reklamowa może zostać niewłaściwie wykorzystana lub dane mogą zostać skradzione poprzez fałszywe formularze.

W większości przypadków hacki do WordPressa kosztują czas i pieniądze

Nie da się ogólnie określić, jakie koszty wynikają z włamania do WordPressa i jakie bezpośrednie lub pośrednie konsekwencje może mieć atak. Jednak zawsze musisz być przygotowany na te trzy konsekwencje zhakowanych stron:

1) Koszty odzyskiwania należności

Codziennie dochodzi do milionów ataków na strony internetowe WordPressa. Sam producent wtyczek Wordfence w kwietniu 2017 roku odnotował średnio 35 milionów ataków typu brute force i 4,8 miliona ataków typu exploit dziennie. Innymi słowy: nie ma absolutnego bezpieczeństwa. Wszystko, co możesz zrobić, to utrzymywać prawdopodobieństwo włamania na jak najniższym poziomie i stworzyć odpowiednie mechanizmy, które pozwolą Ci szybko przywrócić stronę internetową, jeśli dojdzie do najgorszego.

W najlepszym wypadku masz kopię zapasową strony internetowej i możesz ją po prostu przywrócić. Jeśli kopie zapasowe są również zainfekowane lub przywrócenie ich nie jest możliwe, sprawa staje się bardziej skomplikowana. Trzeba wtedy poświęcić czas i ponieść koszty na ręczne usunięcie złośliwego oprogramowania.

2) Spadek obrotów

W zależności od tego, jaki rodzaj złośliwego kodu został wstrzyknięty i jak długo trzeba utrzymywać stronę, możesz również ponieść koszty w postaci utraconych przychodów z reklam i sprzedaży.

3) Utrata zaufania

Google widzi wszystko: Zhakowana strona internetowa często zawiera złośliwy kod, który rozprzestrzenia złośliwe oprogramowanie. Jeśli Google to zauważy - a Ty nic z tym nie zrobisz - Twoja strona znajdzie się na czarnej liście. Kiedy użytkownicy wejdą na stronę, zobaczą komunikat bezpieczeństwa ostrzegający ich przed złośliwym oprogramowaniem lub phishingiem. Może to również doprowadzić do pogorszenia pozycji w rankingu wyszukiwarek (SERP) i utraty znacznego zasięgu.

Wniosek: Ataki na strony internetowe WordPressa są całkiem normalne

Oczywiście ten artykuł nie ma na celu wywołania bezpodstawnej paniki. Powinien on jednak uświadomić nam, co następuje: To, że masz "małą" stronę internetową, nie oznacza, że nie powinieneś aktywnie zajmować się tematem bezpieczeństwa WordPressa.

Na przykład warto wiedzieć, że większość luk w zabezpieczeniach można wyeliminować dzięki regularnym aktualizacjom. Certyfikat SSL nie chroni Twojej strony przed atakami.

Na początku wspomniałem, że samo rozpowszechnienie WordPressa jako systemu CMS sprawia, że każda strona internetowa jest potencjalnym celem. Ale to rozprzestrzenianie się niesie ze sobą również decydującą zaletę: ogólnoświatowa społeczność pracuje przez całą dobę, aby uczynić WordPressa bardziej bezpiecznym. I tak, prędzej czy później, znajdzie się odpowiednie rozwiązanie dla każdej luki i każdego problemu.