Hur är säkerheten i WordPress? Inte särskilt bra, eftersom det finns ett antal allvarliga sårbarheter. Och eftersom mer än 40 procent av internet för närvarande körs på WordPress är det ett populärt mål för attacker. Den goda nyheten: de viktigaste sårbarheterna kan enkelt elimineras.

Det fina med WordPress är att alla kan använda det. Allt du behöver är en internetuppkoppling och du kan komma igång. Säkerheten i WordPress är en helt annan sak. Kanske på grund av att det är så lätt att använda är det inte alla som bryr sig om hur säker WordPress faktiskt är till sin utformning.

På grund av sina stora styrkor - det otroliga utbudet av funktioner och den varierande designen - tenderar WordPress att vara mycket osäkert. Den modulära strukturen erbjuder massiva angreppspunkter. Och naturligtvis utnyttjar hackare också dessa. Och de gör det automatiskt, dygnet runt, 365 dagar om året.

Men oroa dig inte: dessa inbyggda svagheter i WordPress kan enkelt elimineras. Och först och främst helt utan ett extra säkerhetsplugin.

Jag vill förstås inte tala om för dig att inte använda din säkerhetsplugin. Den kan till och med vara mycket användbar. Men att säkra din WordPress-webbplats är inte klart när den är installerad. Och innan du ger dig in i skuggboxningsmatcher med pseudohot är det vettigare att först kompensera för WordPress grundläggande svagheter.

Dagens ämne är i detalj:

- admin-området och varför det är så sårbart

- svagheter i den modulära strukturen hos WordPress

- WordPress-hostingets roll i den grundläggande säkerheten för din webbplats

"Men min webbplats är inte tillräckligt intressant".

Detta antagande är helt enkelt felaktigt. Varje WordPress-webbplats är värdefull som måltavla. Till exempel som en skräppostsändare, en del av ett botnät eller en reklamplattform för nätfiskewebbplatser.

Och om du tvivlar, spelar det ingen roll hur liten, ny eller lite besökt din webbplats är. För i slutändan är det du och ditt företag som drabbas. Det kan hända att ditt nyhetsbrev klassificeras som skräppost, att användare varnas för att besöka din webbplats och att din Google-ranking blir lidande eftersom din webbplats hamnar på en svart lista.

Vad jag menar är att WordPress-webbplatser är ett tacksamt mål för attacker, helt enkelt på grund av WordPress popularitet och spridning. Oavsett deras innehåll och syfte.

"*" visar obligatoriska fält

WP-administrationsområdet är särskilt sårbart

Inloggningssidan är tillgänglig som standard via suffixet "wp-admin". Därför är den ett särskilt vanligt mål för attacker - särskilt så kallade brute force-attacker. Dessa attacker är bland de vanligaste hackningarna mot WordPress-webbplatser eftersom de är lätta att automatisera. Vid en brute force-attack försöker man gissa rätt kombination av namn och lösenord. Så om lösenordet är svagt eller om inloggningsområdet inte är skyddat kan en brute force-attack antingen lyckas och någon annan kan framgångsrikt logga in på din WordPress, eller så kan den massiva mängden inloggningsförsök lamslå din webbplats.

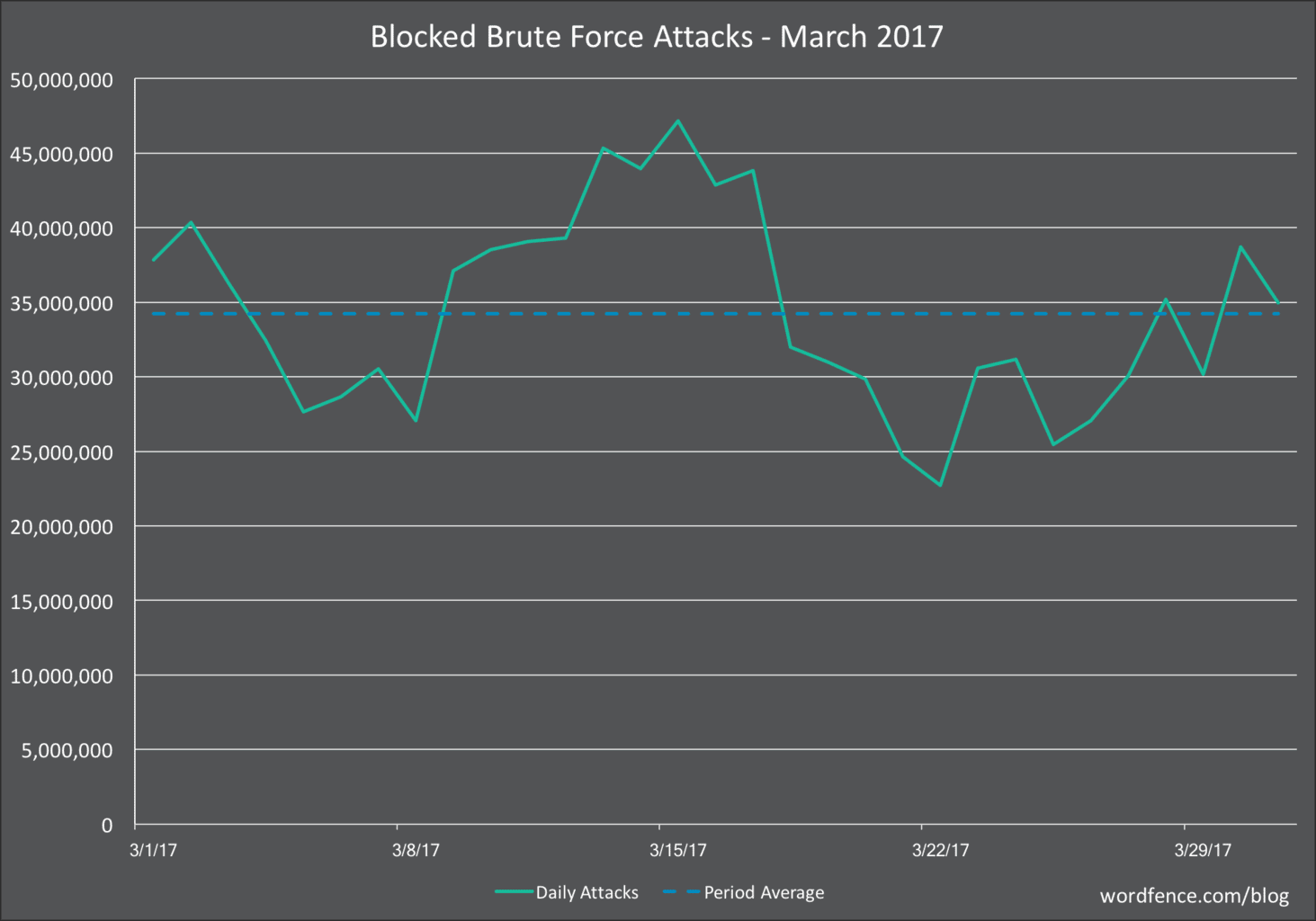

Wordfenceden välkända tillverkaren av säkerhetstillägget med samma namn, registrerade i genomsnitt 34 miljoner brute force-attacker bara i mars 2017 - varje dag. Som jämförelse ligger de så kallade "komplexa attackerna", dvs. de som utnyttjar specifika säkerhetsbrister, på en nivå av 3,8 miljoner attacker dagligen.

Det Wordfence men naturligtvis är det bara attackerna som avvärjdes av ditt eget programvaruantal, den mörka siffran är ännu högre.

Men den goda nyheten är att även om attacken mot WP:s adminområde är mycket enkel och kan automatiseras snabbt, är skyddsåtgärderna mot den mycket enkla. För att säkra ditt WP-administrationsområde kan du bygga upp skyddsmurar på tre ställen:

- På WordPress-nivå, genom starka lösenord

- När du loggar in själv, genom att begränsa inloggningsförsöken

- Innan du loggar in, av en svart lista

1) Den gamla lyran: Starka lösenord

Brute force-attacker är mycket tanklösa attacker. I princip gissar de bara. Det är därför ett starkt lösenord faktiskt kan vara tillräckligt för att attackerna ska bli meningslösa. Så låt oss göra det kort: Det starka lösenordet är obligatoriskt. Detta inkluderar: Bokstäver, siffror, specialtecken samt stora och små bokstäver. Och naturligtvis är det också klokt med tvåfaktorsautentisering.

TIPS: Med lösenordshanterare är det inte bara lätt att skapa säkra lösenord utan också att hantera dem. Apple-datorer erbjuder till exempel ett bekvämt sätt att hantera dina lösenord offline med programmet "Keychain Management". Allt du behöver göra är att komma ihåg ett huvudlösenord (som naturligtvis ska vara så komplext som möjligt). Molnbaserade program för lösenordshantering som 1Password, LastPass eller X-Key Pass fungerar på samma sätt.

2) Begränsa antalet inloggningar

Det kan man se på ett imponerande sätt i siffrorna från Wordfence : Brute force-attacker är de vanligaste attackerna på WordPress-webbplatser. Sannolikheten att din webbplats faller offer för en sådan attack är därför mycket hög. Och för att det höga antalet inloggningsförsök inte ska belasta din webbplats i onödan finns det möjlighet att begränsa dem.

Efter tre misslyckade försök blockeras IP:n för en viss tid, till exempel. Om IP:n sedan når gränsen igen ökar blockeringstiden successivt. På detta sätt begränsar man mycket snabbt antalet möjliga försök till en sådan grad att attacken blir meningslös.

Beroende på hur lågt tröskelvärdet för blockering är inställt kan detta förfarande också skydda mot en attack med ändrade IP-adresser. Det enklaste sättet att skydda inloggningsområdet är att använda plugins. Du kan till exempel använda WP Limit Login Attempts, Login Lockdown eller en av de stora säkerhetsplugins som Sucuri, Wordfence eller All in One WP Security. De webbplatser som finns på Raidboxes är redan utrustade med brute force-skydd på servern. Ett ytterligare plugin är därför inte nödvändigt här.

3) Svartlistning

På säkerhetsföretag som Sucuri och Wordfence går en stor del av arbetstiden åt till att analysera attacker. De publicerar också dessa analyser med jämna mellanrum. En av de viktigaste aspekterna i dessa rapporter är regelbundet ursprunget till en IP. Detta beror på att servrar finns i vissa länder som är särskilt utsatta för attacker.

Att svartlista motsvarande IP-adresser är därför helt logiskt. Särskilt om regionen inte är relevant för din målgrupp. På så sätt kan du effektivt avvärja angrepp innan de når din webbplats.

Du kan antingen skapa sådana svarta listor själv genom att implementera dem på servernivå, eller så kan du använda ett säkerhetsplugin med motsvarande funktion.

Föråldrade WordPress

WordPress är ett modulärt system. Det består av kärnan, dvs. kärnprogramvaran, plugins och teman. En av de största farorna för WordPress-installationer beror på att många WordPress-webbplatser inte får regelbundna uppdateringar.

Det finns en mängd olika skäl till detta. Dessa sträcker sig från oförenligheter i Plugins Och Themes , till okunnighet eller brist på tid för en uppdatering.

Vad försenade kärnuppdateringar kan leda till visades på ett imponerande sätt i februari 2017: en säkerhetssårbarhet i WordPress version 4.7.1 blev känd, och det uppmanades att uppdatera till version 4.7.2 så snabbt som möjligt.

På mycket kort tid ledde tillkännagivandet till massattacker på WordPress-webbplatser (eftersom sårbarheten ännu inte var känd innan det officiella tillkännagivandet). Tillverkarna av motsvarande säkerhetsprogram har återigen lämnat siffror: på bara några dagar hade totalt en och en halv till två miljoner webbplatser hackats. Tidigare hade en anställd på Wordfence upptäckt säkerhetsbristen.

Om du kommer ihåg att mer än 43 procent av hela internet för närvarande är baserat på WordPress kan du få en ganska bra uppfattning om vad som kan hända om en sådan sårbarhet skulle gå obemärkt förbi. Det är därför tillrådligt att automatisera uppdateringarna av WordPress-kärnan eller låta dem automatiseras.

Detta gäller främst de så kallade mindre uppdateringarna, dvs. versionsnummer med tre siffror, t.ex. 4.7.4. Dessa är så kallade "säkerhets- och underhållsversioner" och bör alltid installeras så snart som möjligt. Vid större versionssprång, t.ex. från 4.7 till 4.8, är situationen något annorlunda: Här ligger fokus för uppdateringarna på funktioner och allmänna förbättringar.

Föråldrade Plugins Och Themes

Det som gäller för WordPress kärnan gäller även för insticksprogram och teman: föråldrade versioner av insticksprogram innehåller nästan alltid säkerhetsbrister - och dessutom sådana som kan undvikas.

Federal Office for Information Security (BSI) ser också detta på ett liknande sätt, enligt en säkerhetsstudie om innehållshanteringssystem. Uppgifterna från BSI omfattar perioden 2010–2012. 80 procent av de officiellt rapporterade sårbarheterna kan hänföras till förlängningar – dvs. Plugins .

En sökning efter bedrifter med ExploitsDatabase resulterade i över 250 exploits för WordPress . Här är de flesta bedrifter WordPress Plugins har registrerats.

- BSI (2013): "Security Study Content Management Systems (CMS)".

I praktiken är plugins en favoritpunkt för attacker. Och med mer än 50 000 tillägg i den officiella WordPress-plugin-katalogen är det också en mycket produktiv sådan. Utgångspunkten för sådana attacker är då luckor i pluginernas kod.

Det är viktigt att förstå här: Sådana luckor kommer alltid att finnas. Det finns inget 100-procentigt säkert system. Och: Brist på uppdateringar för en plug-in eller ett tema innebär inte automatiskt att det är osäkert. Även om uppdateringsfrekvensen är en bra indikator på en tillverkares supportkvalitet. Men det kan lika gärna vara så att inga säkerhetsluckor har upptäckts hittills.

Men om någon upptäcks kommer leverantören av insticksprogrammet (förhoppningsvis) också att tillhandahålla en uppdatering som täpper till luckan. Om de inte gör det är attacker som SQL-injektioner eller cross site scripting (XSS) möjliga. I det förstnämnda fallet manipuleras databasen på din webbplats. På så sätt kan nya administratörskonton skapas och din webbplats kan sedan infekteras med skadlig kod eller förvandlas till en skräppostdump.

XSS-attacker handlar i princip om att placera JavaScript på din webbplats. Bland annat kan formulär som stjäl användarens uppgifter injiceras på din webbplats. Helt obemärkt, krypterad med SSL och i en pålitlig miljö.

Och för att Plugins Och Themes erbjuda så många angreppspunkter, bör du alltid peka på antalet Plugins se till att inte lämna dem i inaktiverat tillstånd, men att verkligen avinstallera dem när du inte längre behöver dem.

Delad hosting

Dessa nackdelar är inneboende i WordPress. Men eftersom din webbplats måste komma online på något sätt är WordPress-hosting också en viktig säkerhetsaspekt. Eftersom WordPress-säkerhet och WordPress-hosting är ett mycket komplext och mångfacetterat ämne vill jag bara tala om den största nackdelen med delat webbhotell vid det här laget. Återigen betyder detta inte att jag vill prata dig bort från delat webbhotell. Det är mycket vettigt, särskilt ur prissynpunkt. Men delat webbhotell kommer med en avgörande nackdel som du bör vara medveten om.

Med delat webbhotell finns flera webbplatser på en och samma server. Webbplatserna delar också IP-adress. Detta innebär att en webbplats tillstånd och beteende också kan påverka alla andra webbplatser på servern negativt. Denna effekt kallas Bad Neighbour Effect och avser till exempel spamming. Om en webbplats på din server orsakar att IP:n svartlistas kan detta också påverka ditt erbjudande.

Dessutom kan det leda till överanvändning av resurser, till exempel om en av webbplatserna på servern hamnar i en DDoS-attack eller drabbas av en massiv attack. Stabiliteten i ditt eget erbjudande är därför i viss mån alltid beroende av säkerheten för de andra webbplatserna på din server.

För professionellt drivna WordPress-webbplatser är en virtuell eller dedikerad server helt logisk. Naturligtvis omfattar värdarnas säkerhetskoncept även backuplösningar, brandväggar och skannrar för skadlig kod, men vi kommer att diskutera dessa i detalj på annat håll.

Slutsats

WordPress är osäkert. Och det beror på dess modulära struktur. Dess största styrka kan därför bli dess största svaghet. Den goda nyheten är att du enkelt kan arbeta runt denna inneboende svaghet. I princip behöver du inte mer än ansträngningen med kontohantering, skapande av lösenord och uppdateringar.

Dessa åtgärder förvandlar naturligtvis inte din webbplats till Fort Knox. Men de är hörnstenen i ditt säkerhetskoncept. Om du inte tar hänsyn till dem kan de underminera alla andra säkerhetsåtgärder. Och du kan påverka dessa aspekter på egen hand. Därför är det så viktigt att du alltid är medveten om dem.