Förutom brute force-attacker förekommer SQL-injektioner upprepade gånger på listan över de största farorna för WordPress-webbplatser. Detta är relativt enkla manipulationer av databasen på din webbplats. På så sätt får du tag på känsliga uppgifter eller upprättar själv administratörskonton och kan manipulera en webbplats efter eget gottfinnande. Vi visar hur attacken fungerar och varför den är så farlig.

I mars 2008 stal en sann hjärnan 134 miljoner kreditkortsuppgifter från bland annat det amerikanska företaget Heartland Payment Systems. Attacken bygger på en relativt lätt utförd hackning som kallas SQL-injection. Vid denna attack får man tillgång till en webbplats databas och därmed till alla uppgifter på webbplatsen. Faktum är att SQL-injektioner därför anses vara en av de största farorna för webbplatser - även och särskilt för personer som huvudsakligen arbetar med WordPress.

Och eftersom större och mer komplexa butiker, senast sedan WooCommerce , också kan drivas med WordPress utan problem, är det viktigt att förstå hur stor risken för SQL-injektion i WordPress är och hur de fungerar.

SQL-injektioner i WordPress - hur farliga är de?

Frågan om hur "farlig" en WordPress-hack är kan inte besvaras med en enda indikator. Snarare måste man ta hänsyn till minst två aspekter: För det första sannolikheten för att det egna WordPress-projektet ska falla offer för en sådan attack, och för det andra den skada som ett hack kan orsaka.

När det gäller brute force-attacker är antalet attacker per månad så högt (i vissa fall över 1 miljard uppmätta attacker + antalet orapporterade fall) att man faktiskt kan säga: Förr eller senare kommer alla WordPress-webbplatser att drabbas av en sådan attack. Den skada som kan uppstå till följd av ett lyckat hack är mångdubbel. Brute force-attacker används vanligtvis för att kapa webbplatser och integrera dem i ett botnät. Cross-site scripting, å andra sidan, förekommer mycket mer sällan, men används främst för att infektera webbplatser med skadlig kod.

Den ideella organisationen Open Web Application Security Project (OWASP) publicerar regelbundet en topp 10-lista över de största säkerhetsriskerna för webbapplikationer. Tidigare låg SQL-injektioner alltid på första plats, men sedan 2021 har de "bara" legat på tredje plats.

SQL-injektioner är faktiskt här för att stanna. Hacket har varit känt i över 20 år nu. Frekvensen av SQL-injektioner har också ökat med tiden.

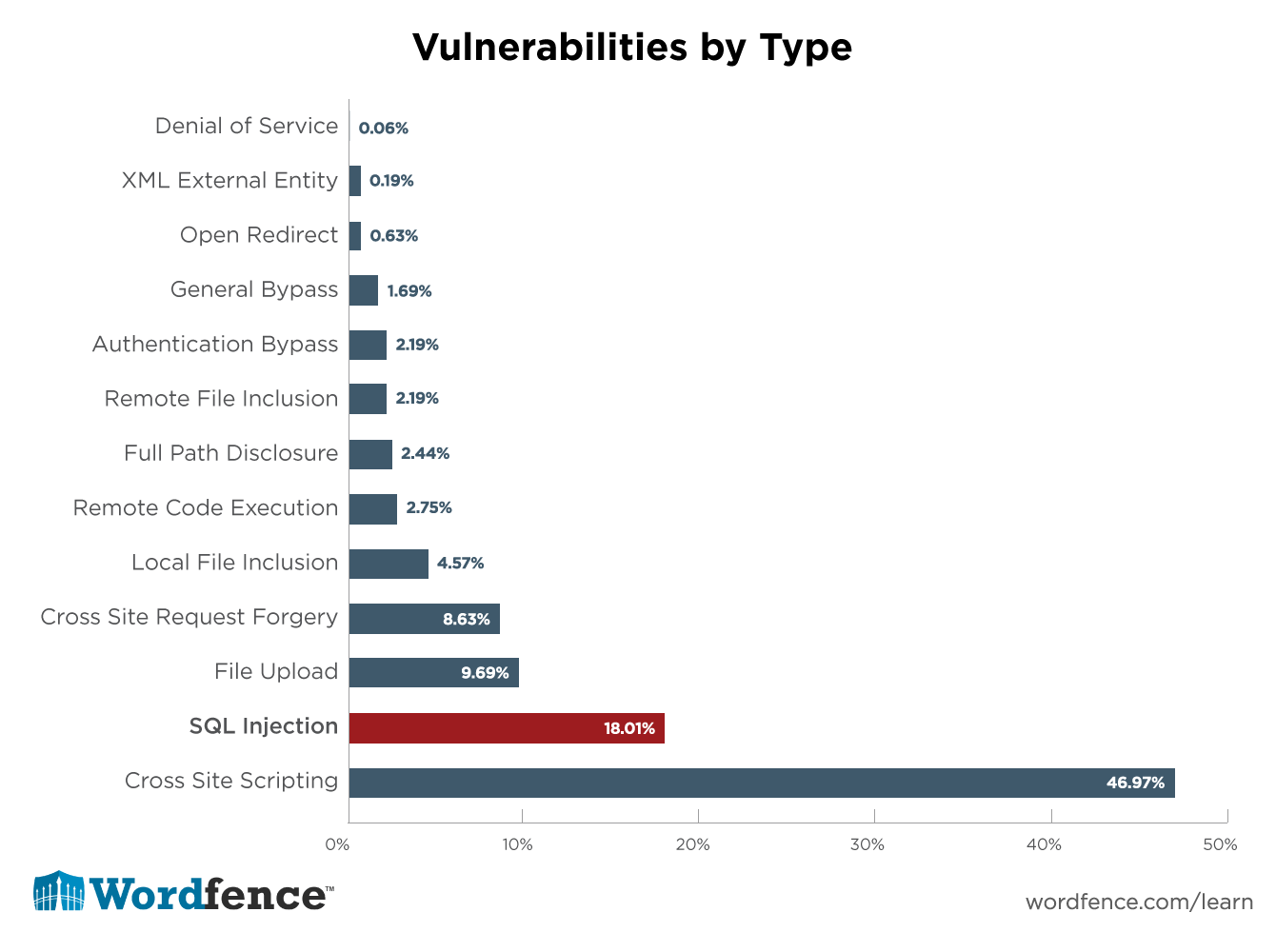

Wordfence, tillverkare av säkerhetsprogram för WordPress, kommer fram till att SQL-injektioner utgör en stor fara, särskilt för WordPress-webbplatser. En analys av nästan 1 600 säkerhetsproblem i plugins som rapporterats under en period av 14 månader visar tydligt att SQL-injektioner är den näst vanligaste säkerhetsrisken för WordPress-webbplatser.

Med alla dessa siffror måste man naturligtvis komma ihåg att antalet icke-rapporterade fall är mycket högre - SQL-attacker uppmärksammas ofta inte ens och syns inte i statistiken.

Siffrorna visar att SQL-injektioner i WordPress är bland de vanligaste typerna av attacker efter brute force-attacker och XSS-sårbarheter. Dessutom är SQL-injektioner inriktade på ett särskilt känsligt område på din webbplats: din databas. Särskilt för butiker är dessa hackningar ett existentiellt hot. Det är därför viktigt att förstå hur de fungerar och vad du kan göra mot dem.

SQL-injektioner i WordPress riktar in sig på hjärtat av din webbplats

För att förstå hur SQL-injektion fungerar måste du förstå WordPress grundläggande struktur. Om du redan känner till detta kan du utan problem hoppa över det här avsnittet.

Databasen är grunden för varje WordPress-installation: allt innehåll lagras här. CMS:et i sig gör det sedan möjligt att visa och redigera detta innehåll. WordPress använder en MySQL-databas. SQL står för Structured Query Language, ett fullständigt programmeringsspråk som kan användas för att skapa strukturer i en databas och infoga, ändra och radera data.

Varje gång du skriver en artikel, skapar en ny kategori, ändrar ditt lösenord eller skriver en kommentar sparas dessa nya uppgifter i databasen. Det är här som varje enskilt innehåll på din webbplats lagras.

När din webbplats öppnas och ett visst innehåll begärs hämtar WordPress lämpliga data från databasen, sammanställer dem med PHP och skapar ett HTML-dokument som slutligen överförs till kundens webbläsare. Kunden är inte medveten om alla processer som äger rum fram till dess.

SQL-injektioner injicerar extern kod i databasen

Även om du aldrig interagerar direkt med databasen, utan bara med WordPress backend, är databasen hjärtat i din webbplats.

Men som tidigare nämnts kan användarna också lägga in data i databasen. Att skriva en kommentar, skapa ett användarkonto, fylla i och skicka ett kontaktformulär - alla dessa åtgärder genererar data som lagras i databasen.

Men vad händer om någon använder denna indirekta tillgång till din databas för att smuggla in skadlig kod i databasen? Detta kallas SQL-injektion.

Idén bakom detta är inte ens särskilt komplicerad: Om det inte finns några säkerhetsåtgärder behöver SQL-koden bara skrivas in i ett formulärfält (t.ex. när man skriver en kommentar). Den innehåller tecken som har en särskild funktion för SQL-tolkaren - som ansvarar för att utföra SQL-kommandon i databasen. Sådana specialtecken, som kallas metatecken, är till exempel ; " ' och \.

CMS anser att det är ofarliga uppgifter och skickar inmatningen till databasen som vanligt med order om att spara den. SQL-tolken känner igen koden som en handlingsbegäran på grundval av metatecknen och utför databaskommandot.

För övrigt gäller samma sak för SQL-injektioner som för brute force-attacker: praktiskt taget ingen sitter ensam vid datorn och skriver in SQL-koder manuellt i formulär. Dessa attacker utförs också via automatiserade botnät som söker efter sårbarheter på tusentals webbplatser samtidigt och slår till när de upptäcker en sårbarhet.

Vad kan hända nu?

- Alla autentiseringsmekanismer kringgås eller en befintlig användares identitet används för att få tillgång. Om t.ex. ett nytt administratörskonto skapas kallas detta också för en exploatering med privilegieeskalering.

- På så sätt kan uppgifter spioneras ut, ändras eller raderas. Detta är särskilt kritiskt om du driver en nätbutik och har betalningsuppgifter.

- Du kan också ta kontroll över hela din webbplats och ditt webbutrymme. Detta är möjligt genom att logga in som administratör. Via backend får du full kontroll över din webbplats - och därmed kan den missbrukas som en spamspinnare eller införas i ett botnät, eller helt enkelt kan skadlig kod införas.

"*" visar obligatoriska fält

Slutsats: WordPress SQL-injektioner är mycket farliga just på grund av automatisering

SQL-injektioner i WordPress är bland de farligaste hackarna av alla. De är lätta att utföra, oftast automatiserade och kan orsaka stora skador: Särskilt för butiker är faran med SQL-injektioner existentiellt hotande på grund av uppgifterna i databasen.

Därför är det viktigt att skydda din webbplats på lämpligt sätt: Alla inmatningar utifrån måste kontrolleras och rensas. Du bör också maskera data för att förhindra att skadlig kod utförs. Den här processen kallas dataskydd och validering och behandlas i detalj i till exempel WordPress Developer Guide.

Omfattande säkerhetstillägg är också till stor hjälp här: de kan särskilt blockera automatiska attacker mot dina webbplatser, som ligger till grund för många intrång.