El 43,2 por ciento de todos los sitios web del mundo funcionan con WordPress. Esta alta prevalencia hace que los sitios web de WordPress sean un objetivo popular para los ataques. Especialmente con un sitio web pequeño, mucha gente piensa que está a salvo, porque ¿quién piratearía un blog con poco alcance o sin datos sensibles? Hoy te mostraré por qué esto es una falacia peligrosa cuando se trata de la seguridad de WordPress.

WordPress es especialmente interesante porque muchos sitios web lo utilizan. Para muchas formas de ataque, lo que importa no es la "calidad" de los objetivos pirateados, sino simplemente poder infiltrarse automáticamente en tantos sitios web como sea posible. El ejemplo de la vulnerabilidad de seguridad de WordPress 4.7.1 demostró lo que puede ocurrir cuando se explota sistemáticamente una vulnerabilidad. A continuación, innumerables sitios web fueron desfigurados en la página de inicio con el aviso "hackeado por".

La empresa de seguridad Sucuri había encontrado la vulnerabilidad y se la había transmitido a WordPress. Y aunque el problema se solucionó en WordPress 4.7.2, millones de sitios fueron pirateados en los llamados ataques de defacement después de que se conociera el exploit.

Este ejemplo demuestra que todo sitio web WordPress es interesante para los ataques. En la mayoría de los casos, los ataques se ejecutan de forma totalmente automática. Hoy te mostraré cómo puede ser un ataque de este tipo, cuál es su objetivo y qué consecuencias puede tener para ti y para tu una vez que tu haya sido hackeado con éxito.

tu Secuestrar el sitio web de WordPress

Como ya he dicho, la mayoría de las veces no se trata de lo grande que sea el sitio web o de lo que haya que conseguir. Un gran número de sitios web que no han tapado ciertos agujeros de seguridad son simplemente atacados automáticamente. Una vez que el sitio web está infectado, puede utilizarse indebidamente, por ejemplo, para enviar spam o distribuir el propio malware a los usuarios.

Esto crea una red de proveedores de malware o una botnet de la que luego se puede abusar para ataques DDoS o de fuerza bruta. Por lo tanto, el sitio web individual a menudo sólo es interesante como parte de un todo mayor. Y cuantos más sitios web sean secuestrados o infectados, más valiosa se vuelve la maquinaria de malware asociada.

"*"indica que los campos son obligatorios

Aumenta el número de ataques a WordPress

El número de ataques a sitios web tiende a aumentar. Según Google, en 2016 se piratearon un 32% más de sitios que en 2015. Uno de los tipos de ataque más comunes fue el llamado ataque de fuerza bruta. En pocas palabras, intentan introducir la combinación correcta de nombre de usuario y contraseña adivinándola.

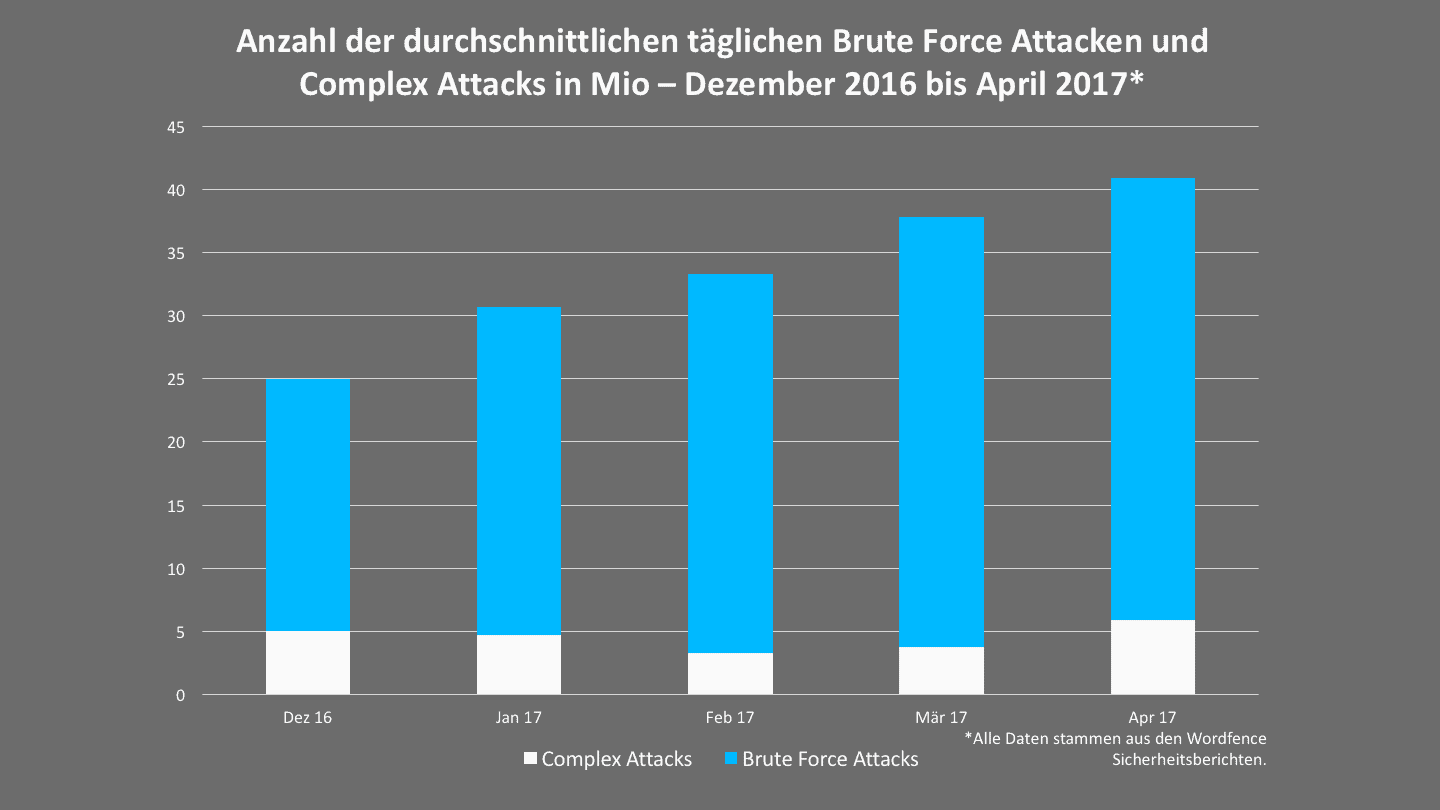

Así lo subrayan también las cifras del proveedor de seguridad Wordfence . Aquí se registró un aumento constante de estos ataques a WordPress en EEUU.

Alcance es la capital aquí

El ejemplo de una botnet es una excelente ilustración de esto. Una botnet es una red de sitios web secuestrados (que también pueden ser dispositivos finales con conexión a Internet o routers) que se utiliza para lanzar ataques DDoS contra sitios web o servidores. En el proceso, los elementos de la botnet se activan y bombardean el objetivo a la orden con tantas peticiones que el servidor se colapsa y se sobrecarga.

Cuantos más sitios web se incluyan en una botnet, más poderosa y, por tanto, valiosa se vuelve. Sin embargo, esto también significa que secuestrar instalaciones de WordPress suele ser sólo el primer paso. El segundo paso es crear algo que se pueda monetizar.

Las Tres I: Informar, Identificar, Infiltrar

En cuanto se conoce una vulnerabilidad de seguridad, empieza el verdadero trabajo: hay que escribir un programa que pueda averiguar si existe la vulnerabilidad y explotarla automáticamente. A grandes rasgos, los hackeos no específicos de WordPress pueden dividirse en tres fases:

Fase 1: Obtener información

El primer paso es buscar información sobre vulnerabilidades conocidas o desconocidas en WordPress. Esto es posible a través de plataformas como la Base de Datos de Vulnerabilidades WPScan.

Con los ataques de desfiguración que he mencionado al principio del post, hubiera bastado con mirar wordpress.org habría sido suficiente.

Fase 2: Identificar los vectores de ataque

Ahora ya sabemos por dónde empezar. En la fase 2, hay que escribir un script que permita elegir de entre la masa de sitios web aquellos que tienen la vulnerabilidad. En el caso de los ataques de desfiguración a WordPress 4.7 y 4.7.1 en 2017, esto fue fácilmente posible leyendo la versión de WordPress.

Fase 3: Ataques automatizados

Una vez encontrado, el sitio web puede ser pirateado (automáticamente) para realizar los cambios (no) deseados. Algunos ejemplos típicos son:

- Robo de datos: Se intenta robar datos sensibles de sitios web o usuarios de tus . Puede tratarse de direcciones de correo electrónico o datos bancarios, pero en principio interesa cualquier cosa que pueda venderse o reutilizarse. Por ejemplo, se puede colocar un formulario falso en el sitio web tus que robe todos los datos introducidos. Y esto en un entorno totalmente fiable y además encriptado con SSL.

- Secuestro del sitio web: tu El sitio web WordPress se integra en una red de bots. Esto asegura el control sobre el sitio web tu y es posible, por ejemplo, dirigir con él ataques DoS o DDoS a la orden.

- Inyección de código malicioso: Se coloca código malicioso en el sitio web tus . De este modo, por ejemplo, se puede hacer un uso indebido del espacio publicitario tu o se pueden robar datos utilizando formularios falsos.

En la mayoría de los casos, los hacks de WordPress cuestan tiempo y dinero

Es imposible decir en términos generales qué costes se derivan de un hackeo de WordPress y qué consecuencias directas o indirectas puede tener un ataque. Sin embargo, siempre debes estar preparado para estas tres consecuencias con los sitios web hackeados:

1) Costes de restauración

Cada día se producen millones de ataques a sitios web de WordPress. Sólo el fabricante de plugins Wordfence midió una media de 35 millones de ataques de fuerza bruta y 4,8 millones de ataques de exploit diarios en abril de 2017. En otras palabras: no existe la seguridad absoluta. Sólo puedes mantener la probabilidad de ser hackeado lo más baja posible y crear mecanismos adecuados que te permitan restaurar rápidamente tu en caso de ataque.

En el mejor de los casos, tienes una copia de seguridad del sitio web y puedes simplemente restaurarlo. Si las copias de seguridad también están infectadas o no es posible restaurarlas, la cosa se complica. Entonces se incurre en tiempo y costes para la eliminación manual del malware.

2) Pérdida de volumen de negocio

Dependiendo del tipo de código malicioso que se haya inyectado y del tiempo que haya que mantener el sitio web tu , también puedes incurrir en costes en forma de pérdida de ingresos por publicidad y ventas.

3) Pérdida de confianza

Google lo ve todo: Un sitio web pirateado suele contener código malicioso que propaga programas maliciosos. Si Google lo reconoce -y no haces nada al respecto- tu acabará en una lista negra. Cuando se acceda al sitio web, los usuarios verán un aviso de seguridad advirtiéndoles de la existencia de malware o phishing. Esto también puede hacer que la posición de tu en los motores de búsqueda (SERP) se resienta y pierdas un alcance significativo.

Conclusión: Los ataques a sitios web WordPress son bastante normales

Por supuesto, este artículo no pretende incitar a un pánico infundado. Pero lo que debe dejar claro es lo siguiente: Que tengas un sitio web "pequeño" no significa que no debas ocuparte activamente del tema de la seguridad de WordPress.

Por ejemplo, es importante saber que la mayoría de las vulnerabilidades pueden eliminarse mediante actualizaciones periódicas. Y que un certificado SSL no protege a tu de los ataques.

He mencionado al principio que la mera proliferación de WordPress como CMS convierte a cada sitio web en un objetivo potencial. Pero esta difusión también conlleva una ventaja decisiva: una comunidad mundial trabaja sin descanso para hacer que WordPress sea más seguro. Y así, tarde o temprano, hay una solución adecuada para cada vulnerabilidad y para cada problema.