Además de los ataques de fuerza bruta, las inyecciones SQL aparecen repetidamente en la lista de los mayores peligros para los sitios web WordPress. Se trata de manipulaciones relativamente fáciles de la base de datos de tu sitio web. De este modo, se puede acceder a datos sensibles o crear cuentas de administrador y manipular un sitio web a voluntad. Te mostramos cómo funciona el ataque y por qué es tan peligroso.

En marzo de 2008, un verdadero genio arrebató a la empresa estadounidense Heartland Payment Systems, entre otras, 134 millones de datos de tarjetas de crédito. Este ataque se basa en un hack relativamente fácil de ejecutar llamado Inyección SQL. En este ataque, se obtiene acceso a la base de datos de un sitio web y a todos sus datos. De hecho, las inyecciones SQL se consideran, por tanto, uno de los mayores peligros para los sitios web, también y especialmente para las personas que trabajan con WordPress.

Y puesto que, a más tardar desde WooCommerce, las tiendas más grandes y complejas, en particular, también pueden funcionar con WordPress sin problemas, es importante comprender hasta qué punto es alto el riesgo de una Inyección SQL en WordPress y cómo funcionan.

Inyecciones SQL en WordPress: ¿Hasta qué punto son peligrosas?

La cuestión de la "peligrosidad" de un pirateo de WordPress no puede responderse con un único indicador. Más bien, hay que considerar al menos dos aspectos: En primer lugar, la probabilidad de que el propio proyecto WordPress sea víctima de un ataque de este tipo y, en segundo lugar, el daño que puede causar un hackeo.

En el caso de los ataques de fuerza bruta, el número de ataques al mes es tan elevado (en algunos casos más de 1.000 millones de ataques medidos + el número de casos no denunciados) que se puede afirmar: tarde o temprano, todos los sitios web WordPress son objetivo de un ataque de este tipo. Los daños que puede causar un ataque con éxito son múltiples. Los ataques de fuerza bruta suelen utilizarse para secuestrar sitios web e integrarlos en una red de bots. Por otro lado, los ataques de secuencias de comandos entre sitios web ocurren con mucha menos frecuencia, pero se utilizan principalmente para infectar sitios web con código malicioso.

La organización sin ánimo de lucro Open Web Application Security Project (OWASP) publica periódicamente una lista de los 10 mayores riesgos para la seguridad de las aplicaciones web. En el pasado, las inyecciones SQL ocupaban siempre el primer lugar, pero desde 2021 "solo" ocupan el tercer puesto.

De hecho, las inyecciones SQL han llegado para quedarse. El hack se conoce desde hace más de 20 años. La frecuencia de las inyecciones SQL también ha aumentado con el tiempo.

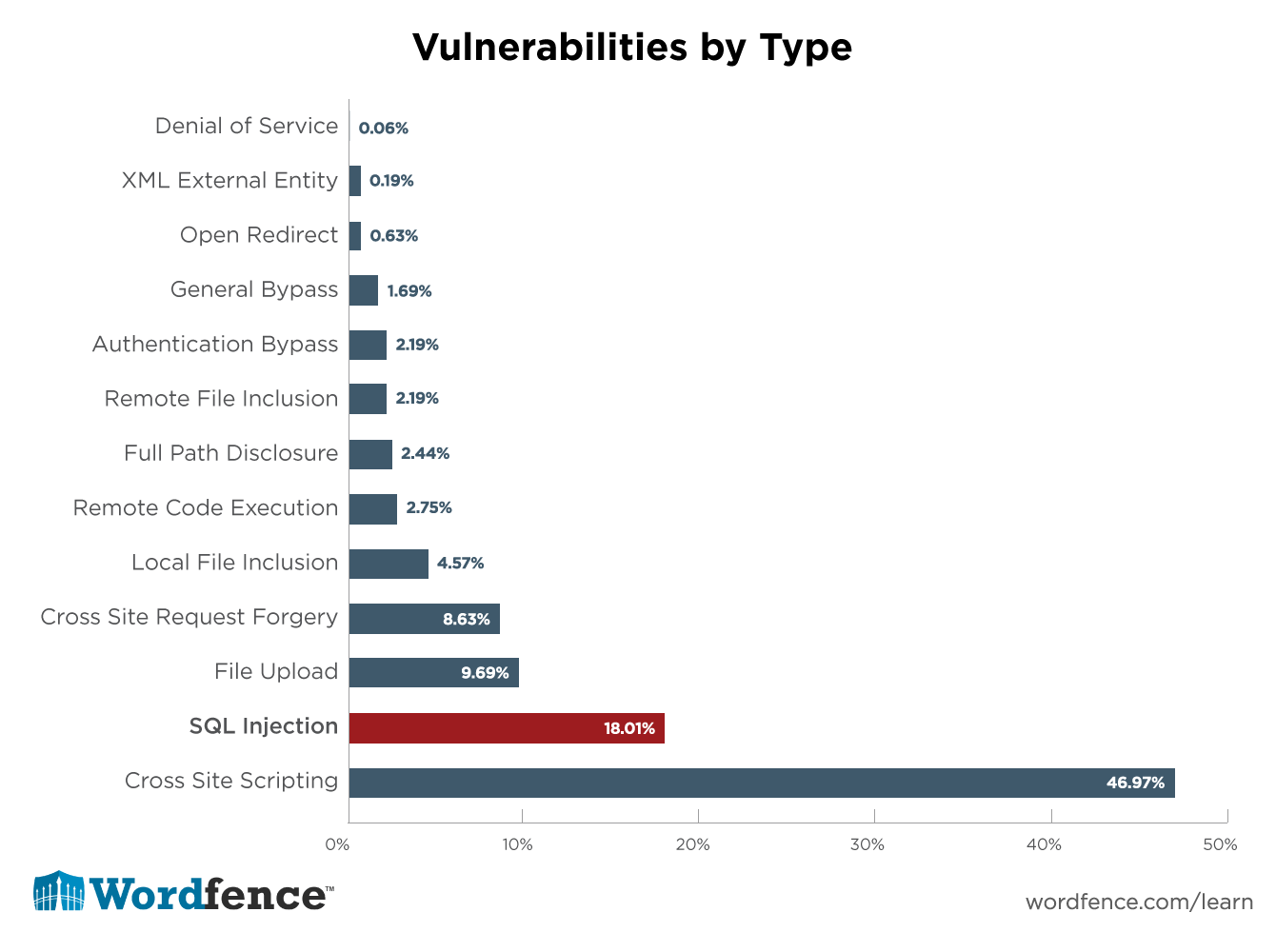

Wordfence, fabricantes de un software de seguridad para WordPress, llega a la conclusión de que las inyecciones SQL suponen un gran peligro, especialmente para los sitios web WordPress. Un análisis de casi 1.600 vulnerabilidades de seguridad en plugins notificadas durante un periodo de 14 meses muestra claramente que las inyecciones SQL son el segundo riesgo de seguridad más común para los sitios web WordPress.

Con todas estas cifras, debes tener en cuenta, por supuesto, que el número de casos no denunciados es mucho mayor: los ataques SQL a menudo ni siquiera se detectan y no aparecen en las estadísticas.

Las cifras muestran que las inyecciones SQL de WordPress se encuentran entre los tipos de ataque más comunes, después de los ataques de fuerza bruta y las vulnerabilidades XSS. Además, las inyecciones SQL se dirigen a un área especialmente sensible de tu sitio web: tu base de datos. Para las tiendas en particular, estos hacks son por tanto una amenaza existencial. Por tanto, es importante comprender cómo funcionan y qué puedes hacer contra ellos.

Las inyecciones SQL de WordPress atacan el corazón de tu sitio web

Para entender cómo funciona la inyección SQL, necesitas comprender la estructura básica de WordPress. Si ya lo sabes, puedes saltarte esta sección sin problemas.

La base de datos es la base de toda instalación de WordPress: todo el contenido se almacena aquí. A continuación, el propio CMS permite mostrar y editar este contenido. WordPress utiliza una base de datos MySQL. SQL son las siglas de Structured Query Language (Lenguaje de Consulta Estructurado), un lenguaje de programación completo que puede utilizarse para crear estructuras en una base de datos e insertar, modificar y eliminar datos.

Cada vez que escribes un artículo, creas una nueva categoría, cambias la contraseña o escribes un comentario, estos nuevos datos se guardan en la base de datos. Aquí es donde se almacenan todos y cada uno de los contenidos de tu sitio web.

Cada vez que se accede a tu sitio web y se solicita un contenido determinado, WordPress extrae los datos apropiados de la base de datos, los reúne con PHP y crea un documento HTML que finalmente se transfiere al navegador del cliente. El cliente no es consciente de todos los procesos que tienen lugar hasta ese momento.

Las inyecciones SQL introducen código externo en la base de datos

Aunque nunca interactúes directamente con la base de datos, sino solo con el backend WordPress: la base de datos es el corazón de tu sitio web.

Pero como ya hemos dicho, los/as usuario/as también pueden introducir datos en la base de datos. Escribir un comentario, crear una cuenta de usuario, rellenar y enviar un formulario de contacto: todas estas acciones generan datos que se almacenan en la base de datos.

Pero, ¿y si alguien utiliza este acceso indirecto a tu base de datos para introducir de contrabando código malicioso en la base de datos? Esto se denomina inyección SQL.

La idea que hay detrás de esto ni siquiera es especialmente complicada: si no hay precauciones de seguridad, el código SQL solo tiene que introducirse en un campo del formulario (por ejemplo, al escribir un comentario). Contiene caracteres que tienen una función especial para el intérprete SQL, que es el responsable de ejecutar los comandos SQL en la base de datos. Estos caracteres especiales, llamados metacaracteres, son por ejemplo ; " ' y \.

El CMS cree que son datos inofensivos y pasa la entrada a la base de datos como de costumbre con la orden de guardarlos. El intérprete SQL (también conocido como "SQL Interpreter") reconoce el código como una petición de acción basándose en los metacaracteres y ejecuta la orden de la base de datos.

Por cierto, a las inyecciones SQL se les aplica lo mismo que a los ataques de fuerza bruta: prácticamente nadie se sienta solo ante el ordenador e introduce manualmente códigos SQL en formularios. Estos ataques también se llevan a cabo mediante botnets automatizados que escanean miles de sitios web simultáneamente en busca de vulnerabilidades y atacan allí donde descubren una.

¿Qué puede pasar ahora?

- Se elude cualquier mecanismo de autenticación o se utiliza la identidad de un usuario existente para obtener acceso. Si, por ejemplo, se crea una nueva cuenta de administrador, también se habla de un exploit de escalada de privilegios (priviledge escalation exploit).

- De este modo, los datos pueden ser espiados, modificados o eliminados. Esto es especialmente crítico si gestionas una tienda online y tienes datos de pago.

- También es posible tomar el control de tu sitio y espacio web. Esto es posible iniciando sesión como Admin. A través del backend, se obtiene el control total sobre tu sitio web, por lo que se puede hacer un mal uso de este como generador de spam o insertarlo en una red de bots, o simplemente introducir código malicioso.

"*"indica que los campos son obligatorios

Conclusión: Las inyecciones SQL de WordPress son muy peligrosas precisamente por la automatización

Las inyecciones SQL de WordPress se encuentran entre los hackeos más peligrosos de todos. Son fáciles de llevar a cabo, en su mayoría automatizados y pueden causar daños masivos. Especialmente para las tiendas, el peligro de las inyecciones SQL es una amenaza existencial debido a los datos de la base de datos.

Por lo tanto, es importante proteger adecuadamente tu sitio web: cualquier entrada procedente del exterior debe ser comprobada y limpiada. También debes enmascarar los datos para evitar la ejecución de código malicioso. Este proceso se denomina sanitización y validación de datos y se trata en detalle en la WordPress Developer Guide, por ejemplo.

Los plugins de seguridad integral también son de ayuda fundamental en este caso porque son especialmente capaces de bloquear los ataques automatizados a tus sitios, que son la base de muchos hackeos.